СОДЕРЖАНИЕ

Видеоконференция — это сеанс связи между двумя пользователями или группой пользователей, независимо от их месторасположения, при этом, участники видят и слышат друг друга согласно правилам, определяемым видом видеоконференции.

Видеоконференции проводятся при условии использования специальных средств, которые могут быть реализованы как на основе аппаратных решений и систем, так и в виде программного обеспечения для ПК, мобильных устройств или браузеров.

Программа видеоконференцсвязи имеет актуальность в нынешнем мире, в котором зачастую происходят какие-либо чрезвычайные ситуации.

Видеоконференции применяются, например, на данный момент, так как во всем мире идет пандемия и большинство предприятий и учебных заведений работают в удаленном режиме. Активными пользователями системы в данном случае будут являться студенты, работники предприятий, учителя и работодатели. Также видеоконференция используется на уровне государств, например, при переговорах или регулировании различных ситуаций двух или более президентов различных стран.

Актуальность заключается в том, что во всем мире не так много подобного программного обеспечения. В аналог можно привести программу Zoom, но она больше сконцентрирована на применение в сфере дистанционного обучения.

Достоинствами данного продукта будут являться его новизна, эффективность применения, легкость в понимании и возможность участия в видеоконференцсвязи одновременно до ста человек без перегрузок на компьютер участника.

Недостатками данного продукта будут являться высокое требование к сети Интернет участника и наличия достаточно большого объема оперативной

памяти компьютера, а также возможны небольшие задержки в передаче данных в связи с тем, что участники могут находиться на большом расстоянии друг от друга.

Данный продукт будет востребован в тех предприятиях и государствах, в которых есть определенного рода риски, которые подлежат классу чрезвычайных ситуаций и тому подобных.

В данной работе будет разработана программа для обеспечения видеоконференцсвязи в условиях чрезвычайных ситуаций.

При разработке программного продукта необходимо рассчитать основные экономические показатели, выявить производственные риски, а также определить методы информационной безопасности и указать способы его сопровождения и продвижения на рынке.

Главной целью данного курсового проекта является систематизация, закрепление и углубление знаний о методологии и методике анализа и проектирования, а также выработка навыков, способностей и умения применения теоретических знаний для разработки программного продукта и принятия решений по его внедрению в современных экономических условиях России – нестабильности рыночных отношений как в стране, так и за рубежом, действия государственной программы импортозамещения.

Задачами курсового проекта являются:

- анализ актуальности разработки программного продукта;

- расчет основных экономических показателей;

- расчет стоимости комплекта оборудования;

- расчет трудоемкости, сметы затрат и себестоимости разработки;

- выявление производственных рисков и их оптимизация;

- определение методов информационной безопасности;

- определение способов сопровождения и продвижения программного продукта.

1 Актуальность разработки программы для обеспечения видеоконференцсвязи

1.1 Анализ программных продуктов

Программа для обеспечения видеоконференцсвязи в условиях чрезвычайных ситуаций – важный элемент предприятий, которые подвержены определенному роду рисков, а также государств. Удобство и скорость применения очень сильно влияет на решение возникшей проблемы. Для выявления требований и недостатков проанализируем подобные конкурентные программы.

- На рисунке 1.1 – представлено бесплатное программное обеспечение с закрытым кодом, обеспечивающее текстовую, голосовую и видеосвязь через Интернет между компьютерами — Skype.

Рисунок 1.1 – Программа «Skype»

Достоинства «Skype»:

─ Высокая надежность

─ Малые системные требования

Недостатки «Skype»:

─ Интуитивно не понятен

─ Программа теряет свою актуальность

- На рисунке 1.2 представлена облачная платформа для проведения онлайн видеоконференций и видео-вебинаров в формате высокой четкости — Zoom.

Рисунок 1.2 – Программа «Zoom»

Достоинства «Zoom»:

─ Высокая надежность

─ Возможность подключения большого числа человек

─ Малые системные требования

─ Интуитивно понятен

Недостатки «Zoom»:

─ Ограниченные сеансы по 45 минут

─ В большинстве предназначена только для дистанционного обучения и онлайн – вебинаров

- На рисунке 1.3 представлена платформа на базе веб-обозревателя для проведения внеочередных заседаний, запланированных вебинаров и обучающих тренингов ─ ClickMeeting.

Рисунок 1.3 – Программа «ClickMeeting»

Достоинства «ClickMeeting»:

─ Малые системные требования

─ Интуитивно понятен

Недостатки «ClickMeeting»:

─ Ограниченное количество участников

─ В большинстве предназначена только для дистанционного обучения и онлайн – вебинаров

1.2 Формирование требований

Проанализировав другие программы, было выявлено, что программное обеспечение должно взаимодействовать между пользовательским приложением и базой данных для вывода информации, а также должно содержать основные элементы программы, такие как: меню навигации, раздел, описывающий само приложение, меню настроек и т. д.

Исходя из собранных данных, создаваемое приложение должно иметь понятный пользователю дизайн и структуру, а также содержать основные формы в программе:

1) Форма авторизации. В этой части находится поля для ввода логина и пароля (при условии, что пользователь уже зарегистрирован в системе), а также поля для регистрации нового пользователя (если пользователь еще не зарегистрирован в системе).

2) Форма показа всех участников видеоконференции. В данном участке отображаются все пользователи, зашедшие на видеоконференцию.

3) Форма полных настроек приложения как в ходе видеоконференции, так и вне нее. В этой части пользователю предоставляется возможность настроек приложения под свои удобства.

4) Форма навигации. В этой форме пользователь получит основную информацию о работе с приложением.

5) Форма управления участниками видеоконференции (для администратора). Данная форма позволяет администратору исключать, выключать звук, ставить на передний план участника видеоконференции.

- Выбор средства разработки

Выбор средства разработки одна из основных задач, возникающих на первоначальном этапе создания любого программного продукта. Инструмент разработки должен оптимально соответствовать задачам, что позволит в дальнейшем избавиться от множества проблем. При создании данного приложения использовались следующие средства разработки:

1) Oracle SQL Developer Data Modeler

2) Microsoft SQL Server

3) Microsoft SQL Server Management Studio

4) Microsoft Visual Studio

5) Языки программирования

1.3.1 Oracle SQL Developer Data Modeler

Oracle SQL Developer Data Modeler – программное обеспечение, позволяющее создавать схемы база данных. Создано компанией Oracle и распространяется бесплатно.

Данное приложение позволяет строить логические и концептуальные схемы реляционной базы данных с подробным описанием каждого поля в таблице. После создания схемы Data Modeler может сформировать скрипт создания базы данных на нужно диалекте языка SQL.

1.3.2 Microsoft SQL Server

Microsoft SQL Server — система управления реляционными базами данных (РСУБД), разработанная корпорацией Microsoft. Основной используемый язык запросов – SQL. Диалект – Transact-SQL.

Данная система хорошо справляется с хранением большого количества данных, а расширение Transact-SQL предоставляет большое количество уникальных инструментов, облегчающих разработку и ускоряющих процесс обработки и предоставления данных.

1.3.3 Microsoft SQL Server Management Studio

SQL Server Management Studio (SSMS) — утилита из Microsoft SQL Server для конфигурирования, управления и администрирования всех компонентов Microsoft SQL Server. Утилита включает скриптовый редактор и графическую программу, которая работает с объектами и настройками сервера.

Данная утилита является самым популярным инструментом для работы с SQL Server, а поддержка от большой компании Microsoft обеспечивает регулярные обновления, улучшающие работу системы.

1.3.4 Microsoft Visual Studio

Microsoft Visual Studio — линейка продуктов компании Microsoft, включающих интегрированную среду разработки программного обеспечения и ряд других инструментальных средств. Данные продукты позволяют разрабатывать как консольные приложения, так и игры и приложения с графическим интерфейсом, в том числе с поддержкой технологии Windows Forms, а также веб-сайты и веб-приложения.

Поскольку и SQL Server и Visual Studio принадлежат одной компании – Microsoft, данные системы очень хорошо взаимодействуют и имеют множество инструментов для интегрирования проектов.

Данная среда разработки лучше всего подойдет для написания кода на языке программирования C#, так как и язык и среда создаются одними и теми же людьми.

1.3.5 Языки программирования

Для создания и поддержки базы данных будет использоваться язык SQL.

Для проектирования приложения используется язык C#. C# - объектно-ориентированный язык программирования. Разработан в 1998-2001 годах группой инженеров компании Microsoft. Данный язык входит в ТОП-10 самых распространенных языков программирования и является крайне популярным для создания приложений под операционную систему Windows.

1.3.6 Структура программного продукта

Программное обеспечение необходимо обувному магазину для хранения, записи и получения всей необходимой для работы информации. Следовательно, программный продукт должен иметь соответствующие формы для выполнения всего перечня операций.

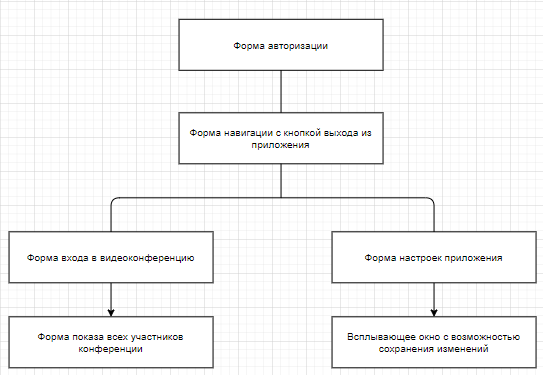

Структура программного продукта — это система расположения форм приложения по четко сформированной логической схеме, структуру можно обозначить, как иерархию всех форм приложения. На рисунке 1.4 представлена структурная схема программного продукта.

Рисунок 1.4 – Структурная схема программного продукта

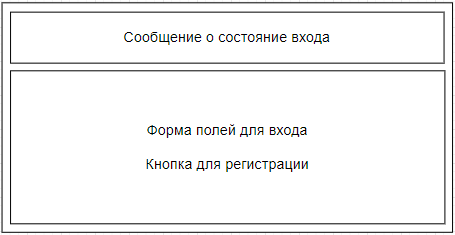

Самой первой при запуске приложения открывается форма авторизации. Форма имеет поля ввода для логина и пароля, кнопку входа. Если данные введены не верно, форма сообщает об этом пользователю. На рисунке 1.5 представлен макет формы авторизации.

Рисунок 1.5 – Макет формы авторизации

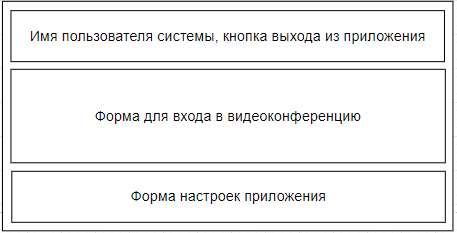

Форма навигации содержит информацию о пользователе. Панель с ссылками на формы, кнопку выхода. На рисунке 1.6 представлен макет формы навигации.

Рисунок 1.6 – Макет формы навигации

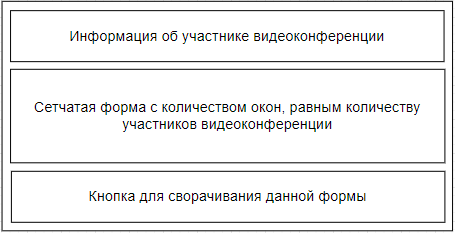

Форма показа всех участников видеоконференции. В данной форме можно вывести всех участников видеоконференции в отдельное окно. При нажатии на отдельного пользователя приложение выводит основную информацию о данном пользователе. На рисунке 1.7 представлена форма показа всех участников видеоконференции.

Рисунок 1.7 – Макет формы показа всех участников видеоконференции

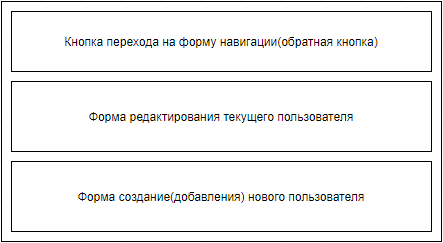

Окно управления пользователями предоставляет шапку с кнопкой перехода на форму навигации и две формы: для регистрации нового человека и для редактирования или удаления существующего пользователя. На рисунке 1.8 представлен макет формы управления пользователями

Рисунок 1.8 – Макет формы управления пользователями

Форма управления пользователями доступна только тем людям, которые авторизованы как администратор либо как пользователь, создавший сеанс видеоконференции.

Все роли для каждого пользователя хранятся в базе данных и в обязательном порядке задаются при создании каждого нового пользователя.

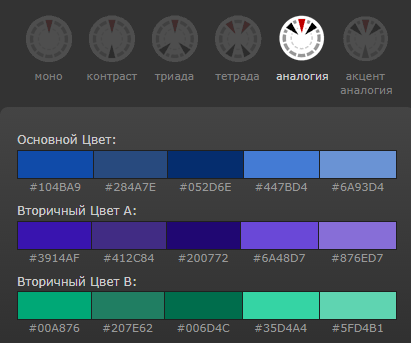

С помощью сервиса ColorScheme.ru была выбрана цветовая схема для внешнего вида форм программного продукта. Весь основной интерфейс оформлен преимущественно в сине-зеленых тонах. Для обеспечения разнообразия во внешнем виде и выделении различных блоков и элементов. На рисунке 1.9 представлена цветовая схема для форм.

Рисунок 1.9 – Выбранная цветовая схема для форм

Исходя из всей вышеперечисленной информации, можно сделать вывод:

- исследование рынка показало, что программный продукт конкурентоспособен с точки зрения функциональности;

- сформированы требования к программному продукту;

- выбраны программные средства для создания базы данных и приложения;

- была разработана структура программного продукта;

- были разработаны макеты форм программного продукта;

- была выбрана цветовая схема.

2 Расчет основных экономических показателей

2.1 Расчёт стоимости комплекта основного и периферийного оборудования

Данный проект по разработке программы для обеспечения видеоконференцсвязи в условиях чрезвычайных ситуаций реализован на платформах SQL Server и Windows Forms. Следовательно, необходимо рассчитать минимальные системные требования для персонального компьютера, а также требования, необходимые для работы с программным обеспечением. В таблице 2.1 представлены минимальные системные требования для работы с программным продуктом.

Таблица 2.1 – Минимальные системные требования для работы с программным продуктом

Системные требования |

Показатели |

Операционная система |

Windows 7/8/10, Mac OS |

Процессор |

Intel Core I3 или выше\Аналог от AMD |

Оперативная память |

Не ниже 6 Гб |

Свободное место на жестком диске |

Не менее 4 ГБ |

Монитор |

Разрешение не менее 1920x1080 |

Наличие звуковой карты |

Встроенная |

Наличие подключения к сети Интернет |

Обязательно |

Для корректной работы программного обеспечения потребуется также выбрать подходящий блок питания с учетом конфигурации системы и всех дополнительных ее компонентов и устройств. Рекомендуемая мощность блока питания высчитывается на основе максимально возможной потребляемой мощности всех компонентов системы. Необходимо удостовериться, что используемый кабель питания от бытовой электросети рассчитан на мощность, превышающую рекомендованную. Это поможет предотвратить нестабильную работу системы, внезапные перезагрузки, неожиданные выключения и другие проблемы, вызванные недостатком подаваемой мощности. Рассчитать общую мощность, потребляемой компонентами компьютера, можно на сайте https://www.bequiet.com/ с помощью калькулятора в разделе «Полезные инструменты».

После ввода всех необходимых сведений о персональном компьютере калькулятор автоматически выдает необходимую мощность. Результат расчета мощности представлен на рисунке 2.1.

Рисунок 2.1 – Расчет мощности блока на калькуляторе

Рекомендуемая мощность блока питания составляет 288 W. Для стабильной работы рекомендуется выбрать блок питания с запасом мощности около 20-50 W. Подходящим под эти характеристики является блок питания PURE POWER 11 300W. Данный блок питания обладает мощностью 300 W, что подходит для обеспечения питанием всех комплектующих персонального компьютера. Блок питания представлен на рисунке 2.2.

Рисунок 2.2 – блок питания PURE POWER 11 300W

Стоимость персонального компьютера зависит от стоимости его частей (комплектующих). В свою очередь цена комплектующих зависят от различных факторов. Компьютер состоит из большого количества комплектующих и также в их состав входят периферийные устройства, без которых невозможна комфортная работа за компьютером.

Персональный компьютер состоит из таких частей как:

― материнская плата;

― корпус;

― процессор;

― видеокарта;

― жесткий диск;

― память;

― привод;

― монитор;

― клавиатура, мышь;

― программное обеспечение.

Рассчитать предварительную стоимость комплекта всех необходимых деталей для персонального компьютера можно на сайте https://www.dns-shop.ru/ в разделе «Конфигуратор ПК».

На рисунке 2.3 представлена предварительная стоимость системного блока.

Рисунок 2.3 – Калькулятор комплектующих персонального компьютер

На рисунке 2.4 представлена стоимость всего комплекта периферийного оборудования для персонального компьютера.

Рисунок 2.4 – Стоимость переферийного оборудования компьютера

После ввода всех необходимых сведений о персональном компьютере, калькулятор автоматически выдает его итоговую стоимость. Она представлена на рисунке 2.5.

Рисунок 2.5 – Итоговая стоимость персонального компьютера

Предварительная стоимость персонального компьютера, удовлетворяющая всем требованиям программного продукта для видеоконференцсвязи, составляет 42 992 рубля.

Подходящим под эти характеристики является системный блок Pure Power 11 300 W.

Для оптимальной работы был выбран широкоформатный монитор Dell E2218HN с хорошим ЖК – дисплеем и диагональю экрана в 21.5 дюйма.

Основными составляющими персонального компьютера, от которых зависит качество работы, является системный блок и монитор. А такие устройства как мышь, клавиатура и звуковые динамики могут меняться в зависимости от личных предпочтений каждого пользователя. Резюмируя выше изложенное, можно сделать следующие выводы:

1) Минимальные системные требования, необходимые для работы на платформах SQL Server и Windows Forms, были соблюдены и установлены на персональном компьютере для стабильного функционирования данного информационного ресурса.

2) Одним из главных требований при работе по разработке информационного ресурса является правильно подобранный блок питания.

3) Без персонального компьютера невозможна разработка электронного ресурса, а правильно подобранный персональный компьютер в несколько раз увеличивает производительность работы по его созданию. В данном случае был выбран персональный компьютер средней ценовой категории (42992 рублей.), который полностью удовлетворяет все требованиям необходимым для работы на платформе.

2.2 Расчет трудоемкости разработки

Для отражения различных состояний, начиная с момента возникновения необходимости в данной системе и заканчивая моментом ее полного выхода из употребления у всех пользователей, выстраивается матрица жизненного цикла создания и использования информационной системы. В таблице 2.2 представлены основные этапы жизненного цикла данного программного обеспечения.

Таблица 2.2 – Жизненный цикл программного обеспечения

Этап по ГОСТ Р ИСО/МЭК 15288 |

Адаптированный этап |

Цель этапа |

Замысел |

Планирование |

Выявление требований. Планирование управления изменениями и рисками. |

Разработка |

Проектирования |

Оценка и выбор технических средств для реализации. Проектирование программного продукта. |

Производство |

Разработка и внедрение |

Выполнение работ по программированию. Разработка программного продукта. Тестирование программного продукта. Наполнение контентом. |

Продолжение таблицы 2.2

Этап по ГОСТ Р ИСО/МЭК 15288 |

Адаптированный этап |

Цель этапа |

Применение и поддержка применения |

Эксплуатация и поддержка |

Расширение функциональности, увеличение производительности. Выявление и устранение уязвимых мест, контроль параметров производительности. |

Изъятие и списание |

Обновление и администрирование |

Поддержание эффективности работы программного продукта |

Для определения состава операций были выделены основные процессы, составляющие основу управления сроками в проекте:

− определение состава операций;

− определение взаимосвязей операций;

− оценка длительности операций;

− определение последовательности операций;

− разработка расписания;

− управление расписанием.

Для эффективной работы по созданию информационного проекта представлена таблица, в которой содержатся составы операций для удобного и рационального распределения времени и ресурсов. Таблица 2.3 содержит основные этапы разработки и состав операций.

Таблица 2.3 – Основные этапы разработки и состав операций

№ |

Стадии |

Виды работ |

1 |

Начало проекта |

Исследование предметной области |

Продолжение таблицы 2.3

№ |

Стадии |

Виды работ |

2 |

Планирование |

- анализ предметной области - постановка целей и задач проекта - постановка требований программного продукта - выбор средств разработки |

3 |

Проектирование |

- структура программного продукта - дизайн программного продукта |

4 |

Разработка |

- разработка программного продукта - наполнение контентом |

5 |

Эксплуатация |

- тестирование - запуск в эксплуатацию |

Программа ProjectLibre послужила в создании плана проекта, она создана, чтобы помочь менеджеру проекта в разработке планов, распределении всех доступных ресурсов по задачам, отслеживании прогресса и анализе объёмов работ по разработке какого-либо проекта. В ходе процесса управления проектом было необходимо составление расписание проекта и построение диаграммы Ганта.

Для выполнения данных заданий была использована программа ProjectLibre. Диаграмма Ганта — это популярный тип столбчатых диаграмм, который используется для иллюстрации плана, графика работ по какому-либо проекту. Является одним из методов планирования проектов. Используется в приложениях по управлению проектами.

По сути, диаграмма Ганта состоит из полос, ориентированных вдоль оси времени. Каждая полоса на диаграмме представляет отдельную задачу в составе проекта (вид работы), её концы — моменты начала и завершения работы, её протяженность — длительность работы. Вертикальной осью диаграммы служит перечень задач.

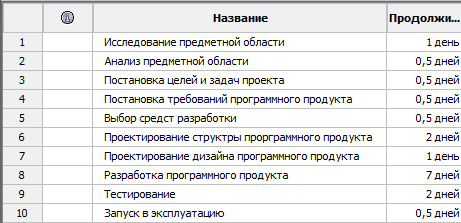

На рисунке 2.6 представлен полный состав операций с продолжительностью.

На рисунке 2.7 представлена диаграмма Ганта, иллюстрирующая график всех этапов работ по созданию программного продукта.

Рисунок 2.6 – Состав операций в программе ProjectLibre

Рисунок 2.7 – Диаграмма Ганта в программе ProjectLibre

Таким образом, проект по разработке длится 15,5 дней.

В таблице 2.4 представлена трудоемкость проекта.

Таблица 2.4 – Трудоёмкость проекта

Название задачи |

Длительность, дней |

Исследование предметной области |

1 |

Анализ предметной области |

0,5 |

Постановка целей и задач проекта |

0,5 |

Постановка требований программного продукта |

0,5 |

Выбор средств разработки |

0,5 |

Проектирование структуры программного продукта |

2 |

Проектирование дизайна программного продукта |

1 |

Разработка программного продукта |

7 |

Тестирование |

2 |

Запуск в эксплуатацию |

0,5 |

Итого |

15,5 |

Для определения трудоемкости произведенных работ была необходимость составления перечня всех ее этапов и определения трудоемкости каждого из них. Трудоемкость всей работы рассчитываться путем суммирования трудоемкостей ее отдельных этапов.

2.3 Расчет сметы затрат на создание разработки

Стоимость проекта была определена по следующим статьям:

− заработная плата;

− страховые взносы во внебюджетные фонды;

− прочие расходы (затраты на электроэнергию, Интернет).

Затраты по статье заработная плата рассчитываются следующим образом. Расчет трудоемкости проекта производится в часах и за основу выбирается восьмичасовой рабочий день. Трудоемкость работ рассчитывается по формуле 2.1

T=k×n, (2.1)

где k – продолжительность работы, дней;

n – продолжительность рабочего дня, ч.

Исходя из известных данных, вычисляется трудоемкость проекта: Т = 20 × 8 = 160 часов. Для вычисления основной зарплаты требуется знать ставку программиста за час работы, её вычисление происходит по формуле 2.2.

Зпр/ч=Стпр Фвм, (2.2)

где Cтпр — ставка программиста, руб;

Фвм — фонд рабочего времени в месяц, ч.

Ставка программиста-стажера составляет приблизительно 19000 рублей, на основании изучения вакансий работы в городе Чебоксары (без опыта работы). В среднем в одном месяце 22 рабочих дня, значит ставка программиста за 1 час работы составляет: 19000 руб. / 22 дн. / 8 ч. = 107,9 руб. – ставка программиста за час работы.

Вычислить основную зарплату можно по формуле 2.3.

Зос=Зпр./ч×Т (2.3)

Подставив данные, можно выявить основную заработную плату, которая в итоге составляет: 107,9 руб./ч. × 160 ч. = 17264 руб.

Помимо основной заработной платы рассчитывается дополнительная (составляет 15% от основной заработной платы) по формуле 2.4.

Здоп=Зпр.×Ндоп / 100, (2.4)

где Зпр. – заработная плата программиста, руб;

Ндоп. – норма отчислений на дополнительную заработную плату. К дополнительной заработной плате относятся оплата отпусков, выплата вознаграждения за выслугу лет и т.д. Дополнительная заработная плата составляет 20% от основной:

Исходя из известных нам данных, вычисляется дополнительная заработная плата за каждый час работы над данным проектом: 107,9 руб./ч. × 20 / 100 = 21,58 руб.

Известных данных достаточно для расчета общей заработной платы программиста в час, по формуле 2.5.

З=Зпр.+Здоп. (2.5)

Произведем суммирование: 107,9 + 21,58 = 129,48 руб./ч., получаем величину общей зарплата программиста в час.

Беря во внимание все полученные данные, вычисляется заработная плата программиста (программиста) за месяц по формуле 2.6.

Зобщ=З×T (2.6)

Вычисляем: 129,48 руб/ч ×160 ч = 20716,8 руб.

Следующим шагом определяется размер отчислений в фонд социального страхования, которые составляют 30,2 %, по формуле 2.7.

ФСС=Зобщ×0,302 (2.7)

Тогда размер отчислений в фонд социального страхования будет составлять:

20716,8 руб. × 0,3 = 6215,04 руб.

2.4 Расчет себестоимости разработки

Все этапы работы над проектом предполагают работу за компьютером, следовательно, для расчета сметы затрат и оценки стоимости проекта требуется учесть стоимость затраченного электричества.

Поскольку в разработке данного проекта были затраты на электроэнергию, приведем в таблице 2.5 приведены данные о стоимости электроэнергии.

Таблица 2.5 – Данные о стоимости электроэнергии

Единицы измерения |

Обозначение |

Значение |

|

Стоимость 1 кВт электроэнергии в 2020 г. |

руб. |

Скв |

3,48 |

Мощность компьютера |

кВт/ч |

Мк |

0,35 |

Произведем расчеты по формуле 2.8.

Сэл=Мк×Скв×T (2.8)

Вычисляем: 3,48 руб. × 0,35 кВт./ч. × 160 ч. = 194,88 руб., получим итоговую стоимость электроэнергии.

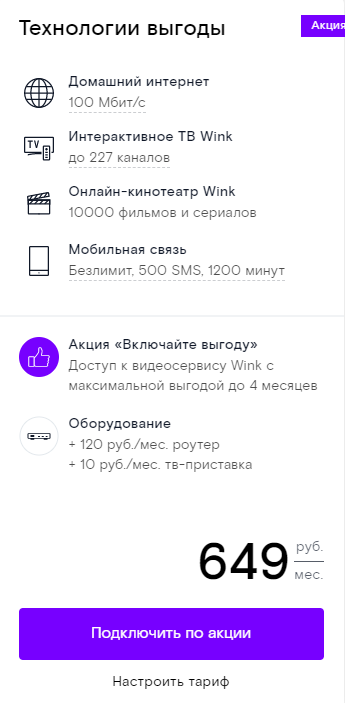

Во время работы над проектом использовался интернет с максимально возможной скоростью в 100 Мбит/сек. Интернет провайдер — «Ростелеком». На рисунке 2.7 представлена месячная оплата интернета, которая составляет 649 руб.

Рисунок 2.7 – Тариф на интернет провайдера «Ростелеком»

Так работа над проектом продолжалась 15,5 дней, то плата за Интернет составила: (649руб. / 30дн.) × 15,5дн. = 335,31 руб.

Расходы на обслуживание компьютера определены из его стоимости и времени эксплуатации, по истечении которого он подлежит замене (обычно это время не превышает 3-х лет).

Все программное, обеспечение, кроме операционной системы, бесплатное. При разработке проекта самым оптимальным вариантом будет использование Windows 10 Pro. Стоимость на операционную систему Windows 10 Pro составляет 13000 руб.

Исходя из того, что стоимость компьютера, с учетом основного и периферийного оборудования принимается за 42992 руб. и в течение года компьютер используется 247 рабочих дня по 8 часов, тогда произведем вычисления:

42992 руб. / (3года×8часов × 247 дн.) × 160дн. = 1160,38 руб.

Итого, расчеты по статье «Прочие расходы» составят: 194,88+335,31+15000+1160,38 = 16690,57 руб.

Все результаты расчета себестоимости проекта представлены в таблице 2.6

Таблица 2.6 – Расчет себестоимости и смета затрат на проект программного продукта

Статья затрат |

Значение, руб. |

Заработная плата программиста |

17264 |

Страховые взносы на внебюджетные фонды (ФСС) |

6215,04 |

Прочие расходы |

16690,57 |

Итого |

40169,61 |

Исходя из результатов произведенных расчетов, можно сделать следующие выводы:

1) Расписание всех этапов, входящих в жизненный цикл проекта, распределение ресурсов и отслеживание задач выполнено в сервисе ProjectLibre.

2) Грамотно составленное расписание проекта помогает сэкономить количество затраченного времени на разработку, что позволит уменьшить финансовые затраты на реализацию.

3) Полная стоимость данного проекта составляет 40169,61 рублей, что является нормальной ценой для рынка программного обеспечения на момент 2020 года.

4) Разработка данного программного продукта является индивидуальным

заказом и установленная денежная стоимость работы полностью устраивает заказчика.

3 Производственные риски и их оптимизация

Прежде чем рассматривать производственные риски и их значимость для любой организации, рассмотрим определения понятия «риск»:

1. Риск – возможность наступления некоторого неблагодарного события, ведущего за собой возникновение различного рода потерь (например, получение физической травмы, потеря имущества, ущерб от стихийного бедствия);

2. Риск – возможность отклонения фактических результатов проводимых операций от ожидаемых или прогнозируемых. Чем шире диапазон возможных отклонений, – тем выше риск;

3. Риск для бизнеса в условиях рынка – своеобразная плата за свободу предпринимательской деятельности;

4. Риск – категория финансовая. Понятие «риск» неразрывно связано с хозяйственной деятельностью человека.

Рассмотрим законы риска, имея ввиду, что риск и доходность (прибыльность) изменяются в одном направлении.

1. Прямой закон – «чем выше риск, тем выше прибыль или доходность бизнеса;

2. Обратный закон – «чем ниже риск, тем ниже прибыль или доходность бизнеса.

Правила риск-менеджмента (менеджера):

1) живи по средствам;

2) не рискуй большим, ради малого;

3) даже при наличии одного сомнения, выбирай отрицательное решение;

4) из двух зол – выбирай меньшее;

5) не клади все яйца в одну корзину;

6) закон подлости.

Особо важные для бизнеса в сфере информационных технологий производственные риски:

- Финансовый риск – связан с возможностью невыполнения фирмой своих финансовых обязательств. Основными причинами финансового риска являются: обесценивание инвестиционно-финансового портфеля вследствие изменения валютных курсов, неосуществления платежей.

- Риск участников проекта – риск этого вида проявляется прежде всего в сознательном или вынужденном невыполнении участниками (участником) своих обязательств в рамках проекта по причинам:

1. неустойчивого финансового положения;

2. изменения политики в руководстве или изменившихся ситуаций;

3. невысокого профессионального уровня;

- Организационный риск – это риск, связанный с ошибками менеджмента компании, ее сотрудников; проблемами системы внутреннего контроля, плохо разработанными правилами работ, то есть риск, связанный с внутренней организацией работы в компании.

- Кадровые риски — это вероятность развития неблагоприятных ситуаций в результате поступков и решений, принятых сотрудниками. Это может быть утечка конфиденциальной информации, потеря прибыли, имиджа и репутации компании, хищение, переманивание клиентов.

- Управленческий риск - представляет собой набор желательных или нежелательных вызванных управленческими решениями ситуаций, которые могут возникнуть либо при реализации решений, либо спустя некоторое время.

- IT риски опасны для проекта риском возникновения убытков или ущерба в результате применения компанией информационных технологий.

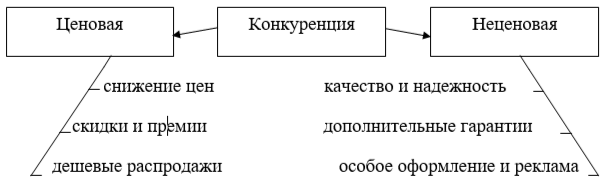

Любой бизнес невозможен без ценовой и неценовой конкуренции в условиях рыночной экономике России. На рисунке 3.1 представлены виды конкуренции.

Рисунок 3.1 – Виды конкуренции

Ценовая конкуренция представляет собой форму конкуренции, основанную на более низкой цене (себестоимости) предлагаемой продукции или услуг. На практике она применяется крупными компаниями, ориентированными на массовый спрос, фирмами, у которых нет достаточных сил и возможностей в сфере неценовой конкуренции, а также в ходе внезапного обострения проблемы сбыта. При прямой ценовой конкуренции фирмы широко оповещает о снижении цен на выпускающиеся и имеющиеся на рынке товары. При скрытой ценовой конкуренции н рынке выводится новый товар с существенно улучшенными потребительскими свойствами, цена при этом повышается незначительно. Крайней формой ценовой конкуренции являются «ценовые войны» - вытеснение конкурентов за счёт последовательного уменьшения цен на рынке в расчёте на финансовые трудности конкурентов, предлагающих аналогичные товары, себестоимость которых выше.

Неценовая конкуренция имеет широкое распространение там, где решающую роль играют продукции, её новизна, дизайн, упаковка, фирменный стиль, последующий сервис, внерыночные методы воздействия на потребителя, т.е. факторы, косвенно связанные или вовсе не зависящие от цен. За 80-90 – е годы на ведущее место в перечне неценовых факторов выдвинулись пониженное энергопотребление невысокая металлоёмкость, полное отсутствие или малое загрязнение окружающей среды, зачёт сданного товара в качестве первого взноса за новый, реклама, высокий уровень гарантийного и послегарантийного обслуживания, уровень сопутствующих услуг. К незаконным методам неценовой конкуренции относится промышленный шпионаж; переманивание специалистов, владеющих производственными секторами; выпуск поддельных товаров.

Некоторые риски с высокой управляемостью можно смягчить (или предотвратить их последствия). Среди возможных мероприятий оптимизации можно выделить активный поиск квалифицированных работников, работа компании в плановом режиме и т. д.

В таблице 3.1 представлены рекомендуемые мероприятия по оптимизации рисков.

Таблица 3.1 – Рекомендуемые мероприятия по оптимизации рисков

Риск |

Описание |

Управляемость |

Мероприятия по снижению рисков |

1. Финансовый риск |

колебание цен на продукты, которые нужны для производства, возможное превышение затрат над прибылью |

низкая |

- отслеживание изменение цен; - анализ спроса на программный продукт. |

2. Риск участников проекта |

умышленное невыполнение сотрудниками своих обязанностей, вынужденное невыполнение сотрудниками своих обязанностей |

высокая |

- поощрения за хорошо поделанную работу; - ввод системы санкций за невыполнение должностных обязанностей; - обучение сотрудников; |

3. Организационный риск |

несплоченная команда, план работы без конкретики, ошибки в распределении работы между сотрудниками |

средняя |

- консультация с сотрудниками при составлении плана работ; - проведение мероприятий по повышению уровня сплочённости команды. |

4. Кадровый риск |

нехватка определенных специалистов, недостаточный уровень квалификации сотрудников, неправильные действия со стороны самих сотрудников. |

средняя |

- отслеживание рынка труда на предмет наличия необходимых сотрудников - проведение мероприятия по повышению квалификации сотрудников в организации |

Продолжение таблицы 3.1

Риск |

Описание |

Управляемость |

Мероприятие по снижению рисков |

5. Юридический риск |

несоблюдение соглашений со стороны банка и иных организации, с которыми ведется сотрудничество |

низкая |

- внимательное ознакомление со всеми документами, которые свидетельствуют о сотрудничестве с банком - консультации с юристом при оформлении всей документации |

6. Риск вспомогательной деятельности |

перебои в электроснабжении, долгий ремонт неисправной аппаратуры, вероятность повредить аппаратное обеспечение персональных компьютеров |

низкая |

использование бесперебойных источников питания, регламентированная проверка электропроводки в зданиях, проверка состояния аппаратного обеспечения |

Исходя из вышеописанного, можно сделать следующие выводы:

1) Самые значимые риски для организации в сфере информационных технологий: финансовые, организационные, кадровые, управленческие, связанные с участниками проекта и IT - риски;

2) Финансовый риск может привести к потери денежных средств;

3) Риск участников проекта опасен из-за угрозы сдачи работы не по плану;

4) Организационный риск подразумевает возможность производства неполного продукта;

5) Кадровый риск может привести к невозможности реализовать определенную часть проекта;

6) IT риски опасны для проекта риском возникновения убытков или ущерба в результате применения компанией информационных технологий.

7) Управленческий риск может привести к неправильной постановке задачи.

Информационная безопасность – это поддержка, а также защита информации, а также её важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации. Другими словами, это набор технологий, стандартов и методов управления, которые необходимы для защиты информационной безопасности.

Цель обеспечения информационной безопасности – защитить информационные данные и поддерживающую инфраструктуру от случайного или преднамеренного вмешательства, что может стать причиной потери данных или их несанкционированного изменения.

Информационная безопасность помогает обеспечить непрерывность бизнеса. Защита информационных ресурсов должна быть:

- стабильной: правонарушитель в любой момент способен попробовать обойти модуль защиты сведений, которые ему необходимы.

- целевой: сведения обязаны защищаться в рамках конкретной цели, которую определяет владелец сведений.

- плановой: все способы защиты должны отвечать государственным стандартам, законам, а также подзаконным актам, регулирующие проблемы защиты конфиденциальных данных.

- активной: события с целью поддержки работы и улучшения системы защиты обязаны проводиться постоянно.

- комплексной: применение только единичных модулей защиты, либо технических средств неприемлемо. Следует использовать все необходимые виды защиты в полной мере, иначе созданная концепция будет лишена смысла и экономического основания. - универсальной: ресурсы защиты обязаны быть отобраны в соответствии с имеющимися в компании каналами утечки.

- надежной: все способы защиты обязаны основательно преграждать вероятные пути к охраняемым данным со стороны преступника, вне зависимо от формы представления сведений.

«Информационная безопасность» — это процесс предоставления доступности, целостности и конфиденциальности информации. Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность, подразумевает предоставление правдивости, а также правильного отображения охраняемых сведений, вне зависимости от того, какие системы безопасности и способы защиты применяются в организации. Обрабатывание информации не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность, означает, что доступ к просмотру и редактированию информации предоставляется только авторизованным пользователям системы защиты. Третье – доступность, предполагает, что все авторизованные пользователи обязаны иметь доступ к конфиденциальной информации. Достаточно не соблюсти хотя бы одно из свойств защищенных данных, для того чтобы применение системы лишилось смысла. На практике формирование системы защиты информации выполняется в три этапа (стадии).

Третье – доступность, предполагает, что все авторизованные пользователи обязаны иметь доступ к конфиденциальной информации. Достаточно не соблюсти хотя бы одно из свойств защищенных данных, для того чтобы применение системы лишилось смысла. На практике формирование системы защиты информации выполняется в три этапа (стадии).

На первом этапе разрабатывается базисная форма системы, которая станет использоваться в организации. Для этого следует изучить все разновидности информации, которые циркулируют в организации и какие необходимо уберечь от посягательств со стороны злоумышленников. Планом работы на начальном этапе является поиск решений по следующим вопросам:

- какие источники информации следует защитить?

- какова цель получения доступа к защищаемой информации? Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации. Что же может послужить источником конфиденциальной информации? Источниками в данном случае могут быть люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему? Различают следующие способы получения доступа:

1) несанкционированный доступ – незаконное использование данных;

2) утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

3) разглашение – это следствие воздействия человеческого фактора. Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных. Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации. Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни:

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети. Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Определим понятие «Конфиденциальные данные». Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно и подразделяются на:

- личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ;

- служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти);

- судебные конфиденциальные данные: тайна следствия и судопроизводства;

- коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.).

- профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Комплексная система информационной безопасности электронных образовательных ресурсов должна обеспечивать полную сохранность баз данных и содержащейся в ней конфиденциальной информации, иных справочно-информационных источников, а также гарантировать защиту от несанкционированного доступа. Выход в глобальное информационное пространство диктует необходимость соблюдения принципов безопасности данных.

В массиве охраняемой законом информации, находящихся в распоряжении образовательных учреждений, разумно выделить три группы:

- персональные сведения;

- материалы для образовательного процесса, носящие характер интеллектуальной собственности;

- структурированная учебная информация, поддерживающая образовательный процесс (научные библиотеки, базы данных, образовательные программы и информационно-справочные материалы).

К правовым мерам защиты электронных информационных ресурсов относятся заключаемые собственником или владельцем электронных информационных ресурсов с пользователями информации договоры, в которых устанавливаются условия доступа к определенным электронным информационным ресурсам и ответственность за нарушение условий доступа и использования электронных информационных ресурсов.

К организационным мерам защиты электронных информационных ресурсов и информационных систем относятся обеспечение особого режима допуска на территории (в помещения), где может быть осуществлен доступ к информации (к материальным носителям информации), а также разграничение доступа к информации по кругу лиц и характеру информации.

К техническим (программно-техническим) мерам защиты электронных информационных ресурсов и информационных систем относятся меры по физической защите информационных систем, использование средств защиты информации, в том числе криптографических, а также систем контроля доступа и регистрации фактов доступа к информации. Использование технических (программно-технических) мер защиты электронных информационных ресурсов не должно причинять вред или создавать угрозу причинения вреда жизни, здоровью и имуществу граждан.

Отметим следующие средства защиты электронных данных:

- многоуровневый контроль доступа (идентификация пользователя, допуск в систему, к данным, к задачам);

- тип замка (ключевой – применение единого ключа, физического или электронного; - процедурный – прохождение авторизации (подтверждение статуса пользователя) и идентификации (определение самого пользователя));

- вид пароля (статический – ключ; изменяемый – используется пользователем, администратором для защиты компьютеров);

- динамическая проверка защищенности (в момент открытия базы, в момент подтверждения разрешения на обмен данными).

Для обеспечения безопасности приложения, базы данных и соединения между ними используются следующие средства:

- Хэширование паролей. Многие языки программирования и фреймворки предоставляют функционал для шифрования паролей с помощью хэш-функций. Хеш-функция – функция, осуществляющая преобразование массива входных данных произвольной длины в битовую строку установленной длины, выполняемое определённым алгоритмом.

- Отправка данных из приложения в базу данных с помощью транзакций. Транзакция – это последовательность операций, выполняемых в логическом порядке, воспринимаемая как одна операция. Если операции содержат ошибку, то все изменения, произведенные транзакцией, откатываются. Таким образом, если данные отправлены с ошибкой или они были перехвачены и отредактированы, то операция не выполнится, и данные сохранятся в согласованном и целостном виде.

- Использование системы ролей для пользователей. Для каждого пользователя в базе данных задана определенная роль. От неё зависит количество доступных операций и перечень данных, которые можно просмотреть. Авторизация и предоставление прав проходит во время входа в систему. Без авторизации приложение не позволит пользователю перейти к другим окнам и получить доступ к операциям с данными.

Исходя из выше изложенного, можно сделать следующие выводы:

1) основными характеристиками информационной безопасности являются: целостность, конфиденциальность и доступность;

2) для защиты информации в сетях используются механизмы шифрования, аутентификации, авторизации и аудита;

3) Безопасность данных в приложении обеспечивается с помощью хэширования паролей, использования транзакций и системы ролей для пользователей

4) Безопасность реализуемого программного продукта обеспечивается несколькими уровнями защиты, которые позволяют вести видеоконференцию конфиденциально.

5 Сопровождение и продвижение программного продукта

Сопровождение программного обеспечения — процесс улучшения, оптимизации и устранения дефектов программного обеспечения (ПО) после передачи в эксплуатацию. Изменения, вносимые в существующее ПО, не должны нарушать его целостности. Процесс сопровождения включает перенос ПО в другую среду (миграцию) и заканчивается снятием ПО с эксплуатации. Процесс сопровождения охватывает следующие действия:

- подготовительную работу;

- анализ проблем и запросов на модификацию ПО;

- модификацию ПО;

- проверку и приемку;

- перенос ПО в другую среду;

- снятие ПО с эксплуатации.

При существующем уровне развития программного обеспечения (далее ПО) сдача с первого предъявления является проблематичным явлением и маловероятным событием.

Обычно требуются, по крайней мере, корректировка программного обеспечения, а возможно, даже и его адаптация, отладка и совершенствование. Сдача готового продукта с первого предъявления предполагает применение большинства из описанных выше методов повышения надежности. Существует три вида сопровождения:

- сопровождение с целью исправления ошибок: это самые дорогие исправления, связанные с ошибками в системных требованиях, то есть, здесь может наблюдаться перепроектирование системы;

- сопровождение с целью адаптации ПО специфическим условиям эксплуатации: это может потребоваться при изменении определенных составляющих рабочего окружения системы, чтобы адаптироваться к этим изменениям система должна быть подвержена определенным модификациям;

- сопровождение с целью изменения функциональных возможностей системы в ответ на изменения в организации: могут измениться требования к программным средствам из-за возникших внутренних и внешних причин.

Прежде, чем составить программу продвижения, определим понятие «Продвижение программного обеспечения». Это не что иное как-то комплекс маркетинговых мероприятий, целями которых являются увеличение доли товара, услуги, компании или бренда, занимаемой ими на рынке; вывод товара на рынок; увеличение их узнаваемости; привлечение новых клиентов.

Мероприятия по продвижению включают в себя:

− Продвижение с помощью рекламы — платные сообщения рекламно-информационного характера, передаваемые через СМИ.

− Поисковое продвижение — улучшение позиций сайта компании, который предоставляет для скачивания программное обеспечение, обозначение ее «узнаваемости» в выдаче крупнейших поисковых системах по определенным ключевым запросам, соответствующим тематике сайт или сфере деятельности. Поисковое продвижение позволяет улучшить позиции сайта (организации-заказчика) в результатах выдачи, путем воздействия на него естественными и не естественными ссылками. Поисковое продвижение позволяет увеличить посещаемость сайта и повысить его финансовую отдачу. Чем популярнее будет сайт, тем большее количество потенциальных заказчиков сможет ознакомиться с предоставляемым программным продуктом.

− Продвижение в социальных сетях — комплекс маркетинговых мероприятий и инструментов в сформированной стратегии продвижения, направленных на привлечение посетителей и формирование лояльной целевой аудитории в социальных медиа (социальных сетях).

Поисковой оптимизацией следует называть изменение web–страниц с целью повышения рейтинга сайта (организации) в поисковых системах. Поисковую оптимизацию разделяют на SEO–оптимизацию и оптимизацию верстки сайта.

Оптимизация сайта − это то, с чего обычно начинают продвижение сайта (организации, фирмы) в поисковых системах. Поисковая оптимизация сайта понимается как выведение сайта на определенную целевую аудиторию посетителей, которые путем набора определенных ключевых слов или ключевых фраз, запрашивают поисковые системы о товарах и услугах, представленных на сайте. Среди мероприятий по оптимизации можно выделить правильный подбор ключевых слов. Ключевые слова следует подбирать так, чтобы они охватывали основную часть типичных поисковых запросов, которые выполняют пользователи. На рисунке 5.1 представлен набор ключевых слов для сайта с программным обеспечением.

Рисунок 5.1 – Настройка ключевых слов

Для поддержания стабильной работоспособности проекта в процессе сопровождения в программу была включена система технической поддержки, выполняющая следующие мероприятия:

- создание резервных копий программы;

- сохранение всех данных для доступа к критически важным разделам для работы с программным обеспечением.

- информирование заказчика, владельца программного обеспечении о обнаружении неполадки в работе программного обеспечения и формирование отчета об ошибке.

Также в программу были внедрены:

- система бесплатного пробного периода.

- внедрение система онлайн оплаты, позволяет клиенту оплатить услугу без выхода из дома или посещения банка.

- внедрение возможности доступа с мобильного устройства, позволяет клиенту иметь доступ к программному обеспечению в любое время.

Исходя из выше изложенного, можно сделать следующие выводы:

1) рассмотрены основные виды сопровождения и продвижения программы автоматизации работы регистратуры поликлиники;

2) оптимизация контента, текстов, изображений должны быть оптимизированы таким образом, чтобы поисковые системы могли найти их по нужному автору ключевым запросам;

3) наличие адаптивного доступа под мобильные устройства клиентов позволяет получить, как можно больше потенциальных клиентов, в случае отсутствия данной особенности у конкурента.

4) наличие бесплатной пробной версии играет большую роль при выборе клиентом программного обеспечения. При получение клиентом положительного первого впечатления о продукте в процессе работы с пробной версией, повышается заинтересованность клиента в покупке полного программного обеспечения.

В данной курсовой работе было рассмотрено экономическое обоснование разработки программы для обеспечения видеоконференцсвязи в условиях чрезвычайных ситуаций, в заключение этой работы можно сделать следующие выводы:

- сформированы основные требования к проекту и выбраны средства разработки схемы базы данных, самой базы данных и приложения.

- в ходе выполнения расчетов экономических показателей, связанных со стоимостью аппаратного обеспечения, затрат на трудоемкость разработки, средней себестоимостью разработки было выяснено, что общий объем затрат не превысил среднюю рыночную стоимость на подобные проекты.

- опасность возникновения рисков, приводящих к потере прибыли была учтена и был разработан список мероприятий по их устранению.

- были учтены опасности возникновения рисков при разработки программного обеспечения, приводящих к снижению прибыли, дохода. Для устранения рисков или создания условий для их отсутствия были разработан необходимый перечень мероприятий по каждому из основных возможных рисков.

- сформированы основные способы сопровождения и продвижения программного продукта.

В результате проделанной работы цели и задачи, поставленные в начале курсовой работы были достигнуты и решены.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Васюткина И. А. Разработка приложений на С# с использованием СУБД PostgreSQL. // Трошина Г.В., Бычков М.И. - Новосиб.: НГТУ, 2015.

2. Грузинов, В.П. Экономика предприятия [Текст] : учебник / Грузинов ВЛ., Грибов В.Д., Кузьменко В.А. – 3-е изд., перераб. и доп. – М.: Финансы и статистика, 2016. – 416с.

3. Коршунов В.В. Экономика организации [Текст] : учебник и практикум для СПО / Коршунов В.В. – 3 изд., перераб. и доп. – М.: Издательство Юрайт, 2017. – 407с.

4. Лебедева Е.М. Экономика отрасли [Текст] : учебник для студ. учреждений сред. Проф. образования / Е.М.Лебедева. – М.: Издательский центр «Академия», 2018. – 176с.

5. Соколова С.В. Экономика предприятия [Текст] : учебник для студентов сред. проф. образования / Соколова С.В. – М.: Издательский центр «Академия», 2015. – 176 с.

6. Троелсен Э. Язык программирования C# 7 и платформы .NET и .NET Core, 2015 – 1389 с.

7. Федорова Г.Н. Разработка, администрирование и разработка программ-ного обеспечения: учебник для студ. учреждений сред. проф. образования. – М.: Издательский центр «Академия», 2018. – 288 с.

8. Академия-Медия [Электронный ресурс]/ – Режим доступа: https://academiamoscow.ru – 20.11.20.

9. Большой экономический словарь [Электронный ресурс]/ – Режим доступа:rus-big-economic-dict.slovaronline.com – 01.12.20.

10. ИнфоУрок[Электронный ресурс]/ – Режим доступа: https://infourok.ru/ 20.11.20.

11. Корпорация российский учебник [Электронный ресурс]/ – Режим доступа: https://rosuchebnik.ru – 25.11.20.

12. Национальный открытый университет «Интуит» [Электронный ресурс]/ – Режим доступа: intuit.ru – 21.11.20.

13. Студотепия [Электронный ресурс]/ – Режим доступа: https://studopedia.su – 27.11.20.

14. Хабр – Хабр [Электронный ресурс]/ – Режим доступа: https://habr.com – 29.11.20.

15. Экономический словарь теримнов [Электронный ресурс]/ – Режим доступа: http://gufo.me – 05.12.20.

16. Энциклопедия по экономике [Электронный ресурс]/ – Режим доступа: https://economy-ru.info– 26.11.20.

17. CyberForum [Электронный ресурс]/ – Режим доступа: https://cyberforum.ru/ – 5.12.20. 18. Docplayer [Электронный ресурс]/ – Режим доступа: https://docplayer.ru – 30.11.20.

19. GitHub [Электронный ресурс]/ – Режим доступа: https://github.com/ – 30.11.20.

20. Microsoft Docs [Электронный ресурс]/ – Режим доступа: https://docs.microsoft.com/ru-ru/ – 30.11.20.

21. MIT OpenCourseware [Электронный ресурс]/ – Режим доступа: https://ocw.mit.edu/index.htm – 23.11.20.

22. Oracle Docs [Электронный ресурс]/ – Режим доступа: https://docs.oracle.com/en/ – 05.12.20.

23. Seearchinform [Электронный ресурс]/ – Режим доступа: https://searchinform.ru/ – 03.12.20.

24. VC.RU [Электронный ресурс]/ – Режим доступа: http://vc.ru – 9.12.20

ПРИЛОЖЕНИЕ

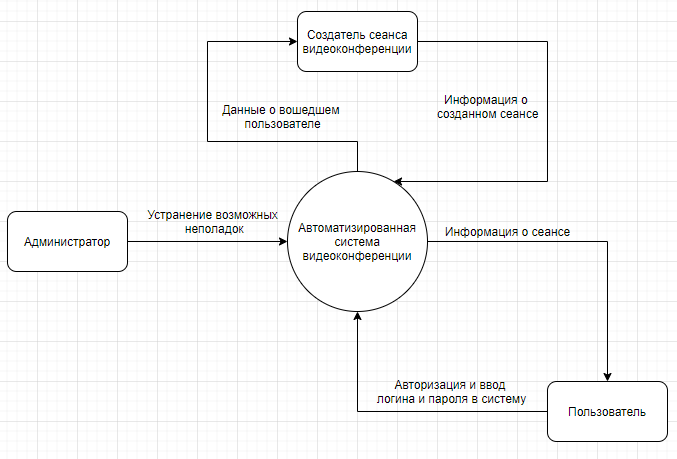

Структурная схема автоматизированной системы видеоконференции

Рисунок А.1 – Структурная схема