СОДЕРЖАНИЕ

ВВЕДЕНИЕ

Становление информационного общества связано с широким распространением персональных компьютеров, построением глобальной информационной Сети и подключения к ней большого числа пользователей. Эти достижения должны коренным образом изменить жизнь общества, выдвинув на передний план деятельность, связанную с производством, потреблением, трансляцией и хранением информации.

Одной из наиболее серьезных проблем, затрудняющих применение информационных технологий, является обеспечение информационной безопасности.

Информационная безопасность – такое состояние рассматриваемой системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних угроз, а с другой – её функционирование не создаёт информационных угроз для элементов самой системы и внешней среды.[11]

Угроза безопасности информации - совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации или несанкционированными и непреднамеренными воздействиями на нее.

Компьютерная революция помогла информации стать центром внимания основополагающих воззрений. Признание информации основой жизни вряд ли сводимо к внутренним мотивациям. Социальные, экономические и политические науки в попытках осознания происходящих перемен обращают пристальное внимание на компьютерную информацию, как на новый фактор глобального влияния.[7]

Интересы государства в информационной сфере заключаются в создании условий для гармоничного развития российской информационной инфраструктуры, для реализации конституционных прав и свобод человека и гражданина в области получения информации и пользования ею в целях обеспечения незыблемости конституционного строя, суверенитета и территориальной целостности России, политической, экономической и социальной стабильности, в безусловном обеспечении законности и правопорядка, развитии равноправного и взаимовыгодного международного сотрудничества.

Согласно ГОСТу 350922-96, защита информации - это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию[1].

Цель данной дипломной работы заключается в разработке программных мер по защите информации для предприятия ИП.Кукенов.А.С.[9]

Реализация предложенного проекта позволит повысить уровень информационной безопасности[2] предприятия. Так как технологии в наше время совершенствуются, то и на фоне этого создается более новая защита. Которая необходима для данной организации, так как по мимо усовершенствования средств защиты информации, так же и создаются противоположные им средства, а если быть более точным, то угрозы для данных компании.

Как и было описано выше что по мимо оборудования, программных мер по защите информации, так же и создаются новые угрозы[5]. По – этому данная тема считается актуальной посей день. Информационная безопасность предприятия должна быть новейшая, не только с внешней стороны (Сотрудники), но и внутренней.

При внедрении программных мер по защите информации необходимо придерживаться определенных методических рекомендаций. Программные меры должны быть внедрены в систему, так чтобы обеспечить надлежащую степень защищенности данных[3].

В соответствии с поставленной целью в работе были определены следующие задачи:

проанализировать методы и средства защиты;

выбрать наиболее подходящее ПО для защиты информации:

спроектировать и внедрить ПО для защиты информации.

Данная выпускная квалификационная работа, состоит из введения, трех разделов и заключения, списка использованных источников и приложения в виде технического задания.

В первом разделе дипломной работы представлена характеристика объекта защиты. Полный анализ, имеющийся системы защиты информации от внутренних угроз, от внешних угроз.

Во втором разделе дипломной работы представлен весь список изменений данной системы. Подробное описание внедряющихся мер защиты информации и почему выбор остановился на данной программе. Установка программного обеспечения. Тестирование мер защиты информации.

В третьем разделе дипломной работы рассмотрены факторы риска рабочей среды, оказывающие влияние на здоровье и работоспособность человека в процессе труда.

В заключение дипломной работы сформулированы выводы касательно внедренных мер защиты информации.

1 АНАЛИЗ ПРОГРАММНЫХ СРЕДСТВ

1 Анализ предприятия и его программных средств для защиты информации.

1.1.1 Характеристика объекта защиты

На данном предприятие объект для защиты информации будет один, который должен быть обеспечен программными средствами для дальнейшей безопасной работы в сети и утери важных документов предприятия как из-за вирусных угроз, так и с угроз внутри самого предприятия. Моя задача была справится с наименьшим бюджетом без малейших затрат на программное обеспечение, что с одной стороны неправильно. Программное обеспечение должно стоять лицензионное, чтобы из-за взломанного ПО не нанести наибольший вред от несанкционированного доступа к вашему компьютеру через данное ПО злоумышленникам.

Характеристики объекта защиты:

операционная система – Windows 10;

процессор – Intel® Core™ i3-3110 CPU @ 2.40GHz 2.40 GHz;

установленная память(ОЗУ): 4,00 ГБ (3,60 ГБ доступно);

тип системы: 32-разрядная операционная система, процессор x32;

DirectX 9.0c или выше;

видеокарта- nVidia GeForce 720M.

У данной рабочей машины имеется доступ в интернет, который подключен через защищенное соединение, а именно через Wi-Fi с системой шифрования WPA2-PSK.

Так же установлена операционная система Windows 10.

ОС Windows 10 - Windows 10 — операционная система для персональных компьютеров и рабочих станций, разработанная корпорацией Microsoft в рамках семейства Windows NT. После Windows 8.1 система получила номер 10, минуя 9. Windows 10 поставляется в качестве услуги с выпуском обновлений на протяжении всего цикла поддержки. В течение первого года после выхода системы пользователи могли бесплатно обновиться до Windows 10 на устройствах под управлением лицензионных копий Windows 7, Windows 8.1 и Windows Phone 8.1. Среди значимых нововведений — голосовая помощница Картана, возможность создания и переключения нескольких рабочих столов и др.

На данном компьютере установлено следующее программное обеспечение для защиты информации и пользования рабочей машиной, а именно:

Avast;

брандмауэр Windows;

SmartScreen;

UAC (User account control);

защитник Windows.

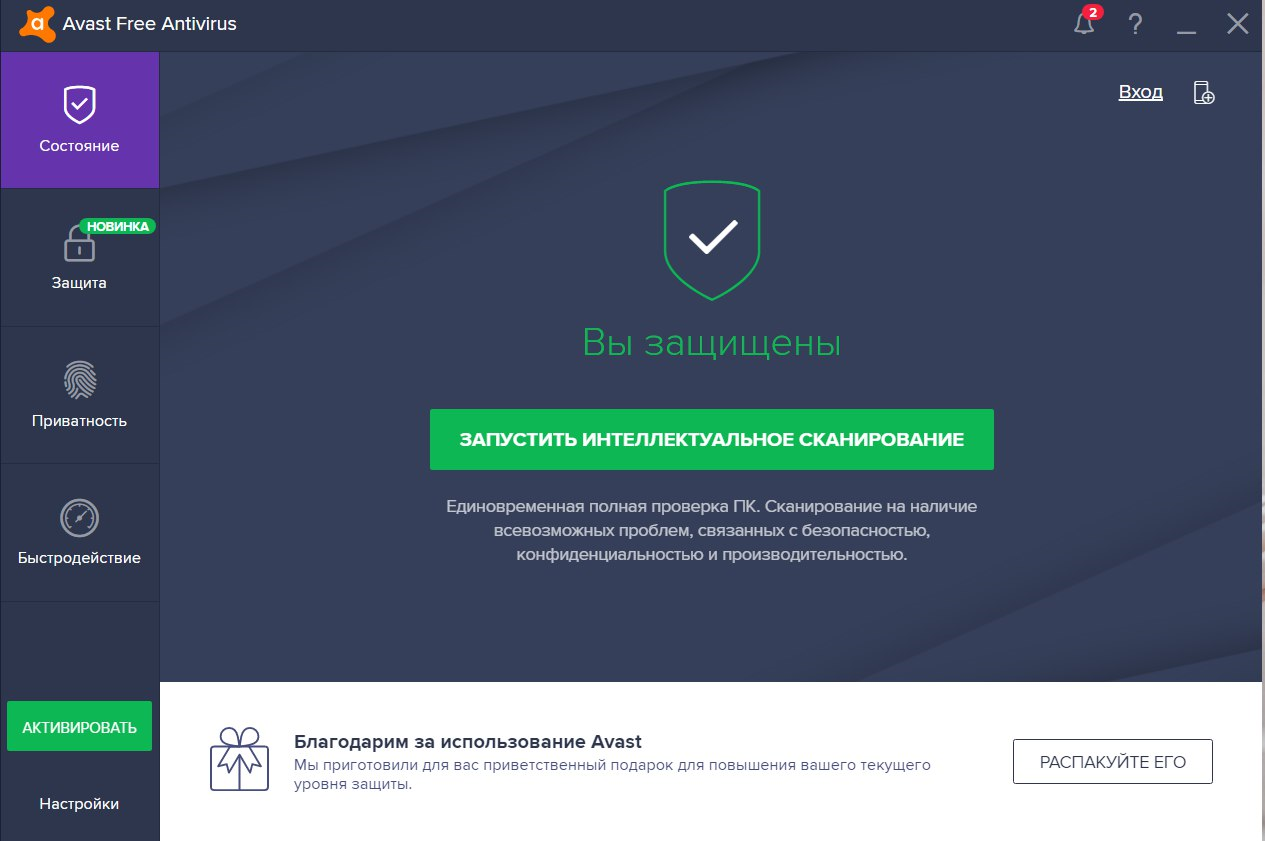

Ведь перечисленный список, это практически все стандартные средства защиты информации. Кроме антивирусного обеспечения, причем версия антивируса стоит бесплатная. Что очень сильно урезает защиту информации. Так как в бесплатной версии, мало возможностей. (Рисунок 1).

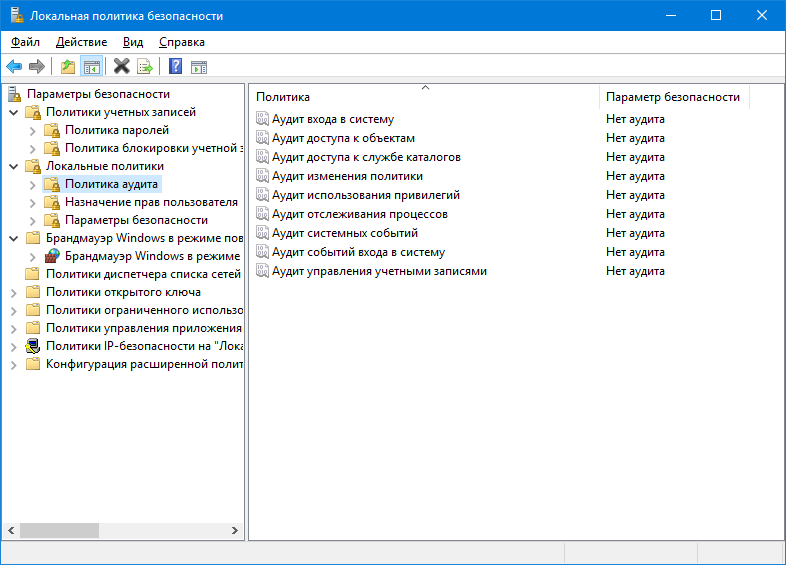

Рисунок 1 – Сравнение антивирусов

Исходя из полученных данных можно сделать мнение о том, что компьютер от несанкционированного доступа не в коем случае не защищен. Ведь вся его защита заключается на нескольких средствах защиты информации.[8]

Так же хотелось упомянуть, то что пользователь создан один для каждого из работников. Будто для руководителя или системного администратора, так и для обычного работника. К документам компании каждый из сотрудников имеет доступ и в любой момент может их стереть, выдать другой компании, а также просмотреть отчеты по тем или иным категориям. Данный случай случается в каждой второй организации.

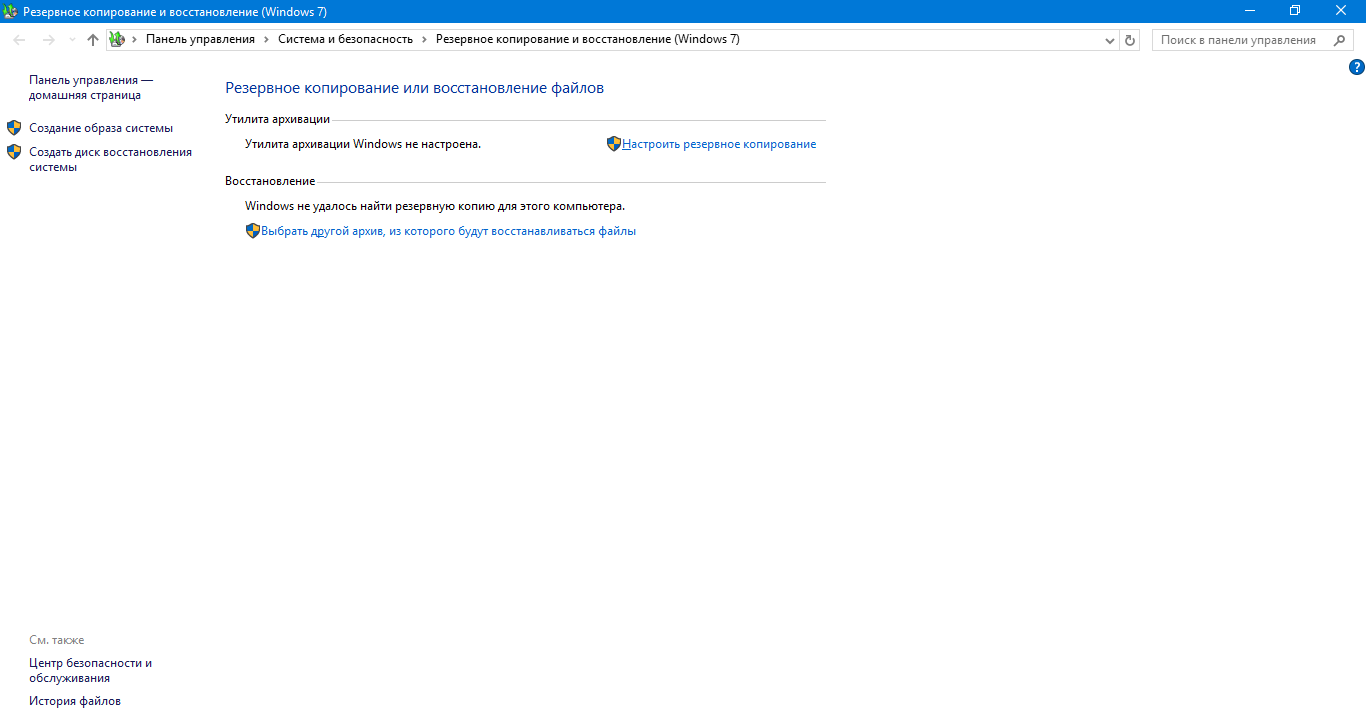

Резервное копирование (Backup) файлов отсутствует и не делается по расписанию (Рисунок 2).

Рисунок 2 – Отсутствие резервного копирования

Так же на данном компьютере отсутствует программное обеспечение для очистки ненужных файлов.[10] С одной стороны, оно и к лучшему, но они несут небольшой вред системе. К таким приложения относится программа Cleaner. Но дефрагментация жесткого диска настроена и работает по расписанию.

1.2 Полный анализ защитного программного обеспечения

Avast – Это одно из бесплатного программного обеспечения которое можно найти в сети, оно подходит для домашних компьютеров, но не как для предприятий даже малых. Для дома выпускается в виде нескольких версий: платной и бесплатной для некоммерческого использования. Также существуют версии для среднего и большого бизнеса и версии для серверов. Продукт сертифицирован ICSA Labs (Рисунок 3).

Рисунок 3 – Антивирус Avast

Основные функции Avast Free antivirus:

резидентный антивирусный сканер, работа осуществляется тремя независимыми модулями («экранами»);

экран файловой системы — основной компонент сканера в реальном времени. Отслеживает все локальные операции с файлами и папками на компьютере;

экран поведения — обеспечивает защиту от программ-вымогателей, вредоносного ПО в режиме реального времени. Отслеживает поведение всех запущенных на компьютере программ;

экран почты — отслеживает весь трафик программ для работы с электронной почтой и сканирует все письма до того, как они попадают на компьютер, таким образом предотвращая возможный вред. Осуществляет проверку трафика по протоколам POP/SMTP/IMAP/NNTP;

веб-экран — анализирует все действия пользователя при посещении веб-сайтов в Интернете. Блокирует вредоносные сайты автоматически. Выдаёт сообщение о блокировке по умолчанию. Начиная с десятой версии контролирует протокол HTTPS;

эвристический анализ (может использоваться для обнаружения скрытых в системе руткитов);

эмуляция программного кода;

удаление шпионского программного обеспечения с компьютера;

проверка компьютера на вирусы во время показа экранной заставки;

проверка компьютера на вирусы во время запуска, до полной загрузки операционной системы. При этом Avast использует прямой доступ к жёстким дискам, т.е. в обход драйверов файловой системы Windows. Avast — единственный антивирус, в котором встречается подобного рода функцией;

ряд гибридных технологий для процессов, выполняемых в «Облаке». Включает в себя Службу репутаций (для отслеживания репутации определённых файлов и выявления вредоносных) и Потоковые обновления (ускоряет обычное обновление антивируса для борьбы с новейшими угрозами). Функция появилась, начиная с седьмой версии;

голосовые сообщения при обнаружении вредоносной программы, успешном обновлении вирусной базы данных и завершении сканирования. Одновременно с этим в нижнем правом углу экрана появляется соответствующее сообщение. До пятой версии использовался мужской голос. Начиная с пятой — женский. Также на официальном сайте можно найти и другие голоса на разных языках (на русском языке дополнительных голосов пока нет);

игровой режим, в котором сообщения антивируса не отображаются;

возможность установки пароля на изменение настроек программы;

возможность делать резервные копии настроек. Появилась с седьмой версии;

функция формирования ежемесячного отчёта по безопасности. Можно также выполнить и вручную. Появилась с шестой версии;

многоязычный интерфейс, поддержка 44 языков;

полностью локализованное справочное руководство;

Avast Rescue Disc позволяет пользователям создавать аварийный загрузочный диск или флэш-носитель с антивирусом Avast на нём. Появился в девятой версии;

проверка домашней сети на наличие уязвимостей. Появилась с десятой версии;

интеллектуальное сканирование, объединяющее по запросу все другие виды сканирования (проверку на вирусы, безопасность домашней сети и т. д.). Появилась с десятой версии.

Результат анализа: При всех своих плюсах бесплатной версии это не самый лучший вариант антивирусной защиты. Как и говорилось в выражение «Бесплатный сыр только в мышеловке», тот же самое можно и сказать про данный антивирус. Не каждую вирусную атаку он сможет выявить и тем более обезвредить компьютер от столь не приятной ситуации. Требуется заменить на более лучший антивирус.

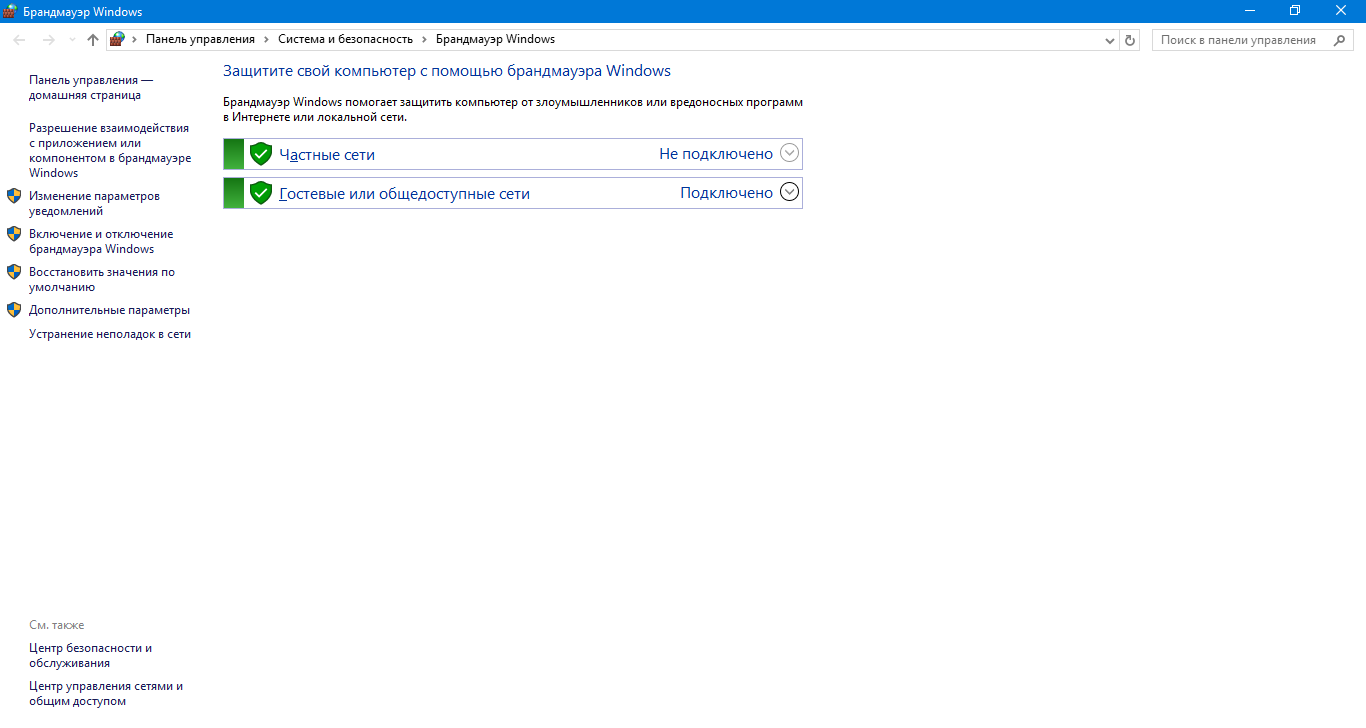

Брандмауэр Windows - встроенный в Microsoft Windows межсетевой экран. Появился в Windows XP SP2. Одним из отличий от предшественника (Internet Connection Firewall) является контроль доступа программ в сеть.[6] Брандмауэр Windows является частью Центра обеспечения безопасности Windows. В брандмауэр Windows встроен журнал безопасности, который позволяет фиксировать IP-адреса и другие данные, относящиеся к соединениям в домашних и офисной сетях или в Интернете. Можно записывать как успешные подключения, так и пропущенные пакеты. Это позволяет отслеживать, когда компьютер в сети подключается, например, к web-сайту. Данная возможность по умолчанию отключена (её может включить системный администратор) (Рисунок 4).

Рисунок 4 – Брандмауэр Windows

Результат анализа: Оставить без изменения

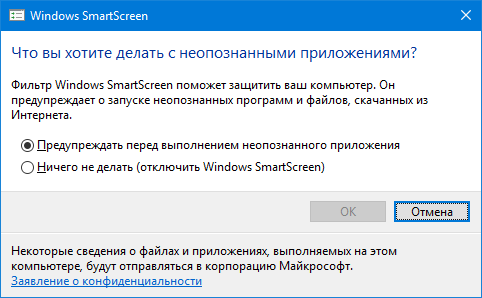

SmartScreen - эта функция добавляется в Internet Explorer начиная с восьмой версии для повышения безопасности браузера. Если файл, который вы собираетесь загрузить, уже скачали достаточно большое количество людей и он считается безопасным, SmartScreen позволит скачать его без каких-либо проблем или предупреждений. Если файл еще никто не скачивал или скачивали, но недостаточно много раз, вы получите предупреждение, что файл может быть небезопасным. Кроме этого, сайты, которые вы посещаете, SmartScreen постоянно проверяет на наличие в регулярно обновляемом списке фитиновых сайтов. При обнаружении совпадений, он выводит предупреждение, уведомляющее, что сайт был заблокирован целях вашей же безопасности. С одной стороны, это может раздражать при загрузке файлов с не очень популярных сайтов, а с другой, это обеспечивает дополнительную безопасность для вашего компьютера (Рисунок 5).

Рисунок 5 – SmartScreen

С учетом того, что эта функция время от времени действительно надоедает, уместными будут следующие вопросы: «А стоит ли? Есть ли от нее толк?». Ответ: «Да». Согласно некоторым исследованиям в области безопасности, Internet Explorer является наиболее безопасным браузером в основном благодаря этой функции.

Результат анализа: оставить без изменения.

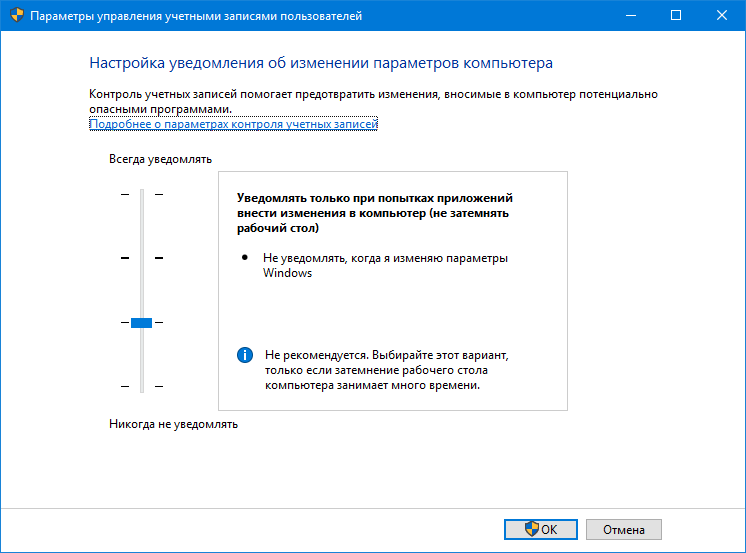

UAC (User account control) - компонент операционных систем Microsoft Windows, впервые появившийся в Windows Vista. Этот компонент запрашивает подтверждение действий, требующих прав администратора, в целях защиты от несанкционированного использования компьютера. Администратор компьютера может отключить Контроль учётных записей пользователей в Панели управления.

Ограничение прав, с которыми выполняются приложения (например, различение между «суперпользователем» и «обычными пользователями»), в течение десятилетий было обычным явлением в операционных системах для серверов и мейнфреймов. Домашние же операционные системы Майкрософт (такие, как MS-DOS, Windows 3.x и Windows 9x) не имели разделения прав: программа могла выполнить на компьютере любое действие. По этой причине компьютеры общего пользования быстро подвергались заражению вредоносными программами (Рисунок 6).

Рисунок 6 – UAC

Принцип работы UAC - В случае, если программа запрашивает действие, требующее прав администратора, выполнение программы приостанавливается, и система выдает запрос пользователю. Окно с запросом размещается на защищённом рабочем столе, чтобы предотвратить «нажатие» программой кнопки разрешения.

Результат анализа: оставить без изменения.

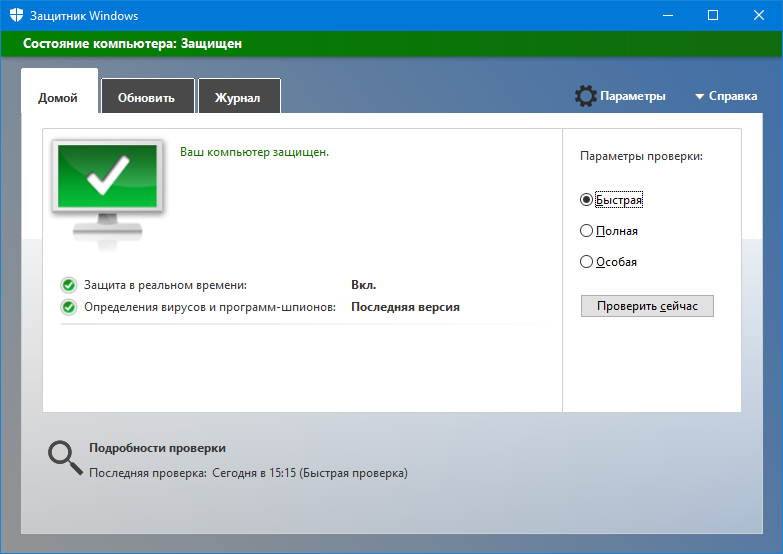

Защитник Windows - ранее известный как Microsoft AntiSpyware — программный продукт компании Microsoft, созданный для того, чтобы удалять, помещать в карантин или предотвращать появление spyware-модулей в операционных системах Microsoft Windows. Windows Defender по умолчанию встроен в операционные системы. Не просто сканер системы, как другие подобные бесплатные программы. В него входит ряд модулей безопасности, отслеживающих подозрительные изменения в определённых сегментах системы в режиме реального времени. Также программа позволяет быстро удалять установленные приложения ActiveX. С помощью доступа к сети Microsoft SpyNet есть возможность отправлять сообщения о подозрительных объектах в Microsoft для определения его возможной принадлежности к spyware (Рисунок 7).

Рисунок 7 – Защитник Windows

Защитник Windows лишним не будет, но каждый пользователь должен понимать, что не от всех угроз он может защитить.

Результат анализа: оставить без изменения.

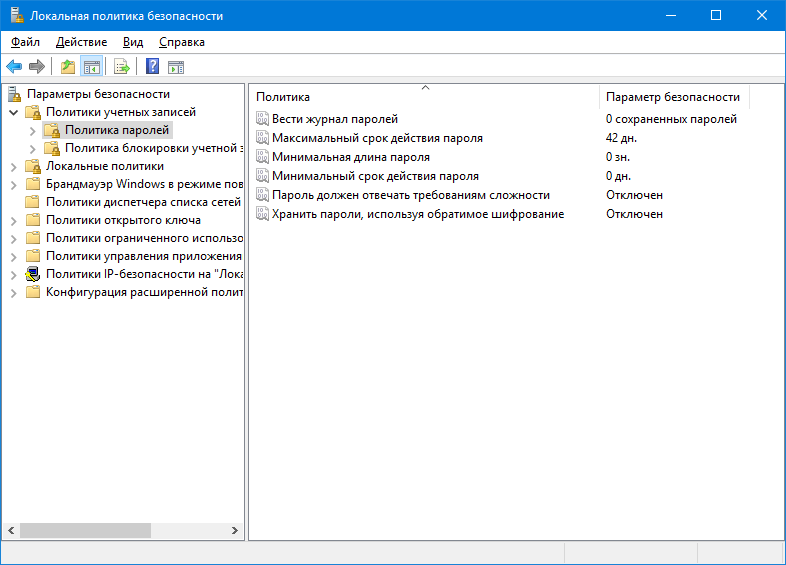

Как и говорилось выше, защита от внешних угроз со стороны предприятия полностью отсутствует. Нету программного обеспечения или настроек самой системы для аунтефикации пользователей. На каждого из работников ровно одна учетная запись со всеми включающимися правами, без пароля.

Применены примерно стандартные настройки для простого пользователя, а если быть точнее, то такого плана:

вести журнал паролей – 0 сохраненных паролей;

максимальный срок действия пароля – 42 дня;

минимальная длинна пароля – 0 символов;

минимальный срок действия пароля – 0 дней;

пароль должен отвечать требованиям сложности – отключен.

Если говорить по факту, то таких настроек не должно быть, тем более на предприятия (Рисунок 8).

Рисунок 8 – Политика паролей

Журнал паролей - указывает количество уникальных новых паролей, которые должны быть сопоставлены с учетной записью пользователя, прежде чем можно будет повторно использовать старый пароль. Рекомендуемое значение 24.

Максимальный срок действия пароля- через какой промежуток времени должен поменяться тот или иной пароль. Рекомендуемое значение не менее 30 дней.

Минимальная длинна пароля – Минимальное количество символов в вашем пароле для входа в систему. Рекомендуемое значение не менее 8.

Минимальный срок пароля – Минимальный промежуток времени, в котором может стоять тот или иной пароль. 0 дней.

Пароль должен отвечать требованиям сложности – Пароль включает себя буквы нижнего и верхнего регистра, а также цифры.

Из-за того, что политика паролей настроена неверна, считается результат не удовлетворительным и требуется смена настроек.

Большую роль играет тот факт, то что учетная запись создана всего одна и в этом большая ошибка. Так как угрозы могут исходить не только от вирусных атак, но и так же со стороны предприятия, а именно самими работниками. Тот же доступ к документации предприятия имеется у каждого работника. То есть отсутствуют права пользователей и так же их группы. Есть одна группа и один пользователь.

Группы и распределение учетных записей должно зависит от занимаемой должности, например:

администратор – руководители предприятия (директор) или заменяемые их люди;

пользователь – простые работники.

Как минимум должно быть две учетные записи на двух работников и на две должности. Права и группы можно добавлять связи с надобностью сотрудников, так же и увеличить их количество.

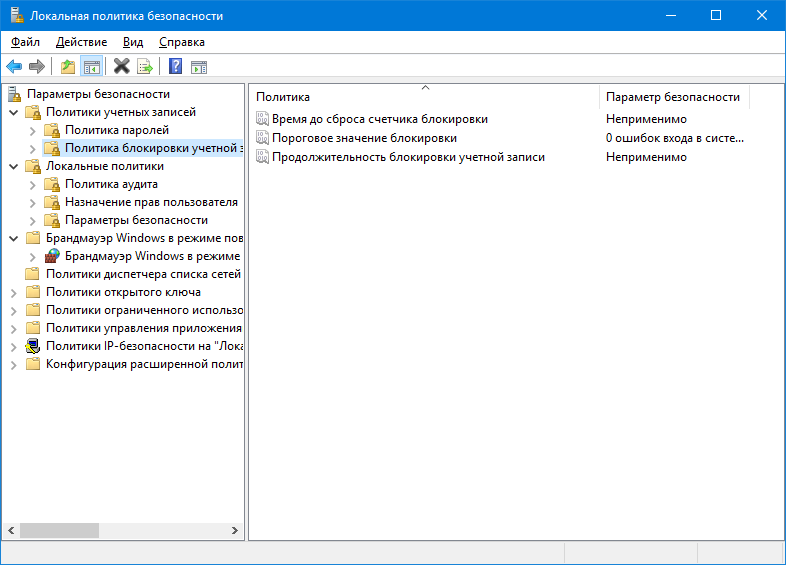

Так же отсутствует блокировка пользователей ведь взлом бывает не только с внутренней стороны, но и с внешней. Представим ситуацию, злоумышленник не входящий состав корпорации пробрался на предприятия за важным отчетом об доходе и получает доступ подбором пароля с помощью специального ПО. В случае правильных настроек через определенное кол-во попыток. Вот, и чтобы избежать таких ситуаций, создана специальная политика (Рисунок 9).

Рисунок 9 – Политика блокировки

Результат: на данном предприятии это отсутствует во все и это требуется исправить. Так как самая огромная опасность исходит от работников.

Аудит безопасности Windows - это технические средства и мероприятия, направленные на регистрацию и систематический регулярный анализ событий, влияющих на безопасность информационных систем предприятия.

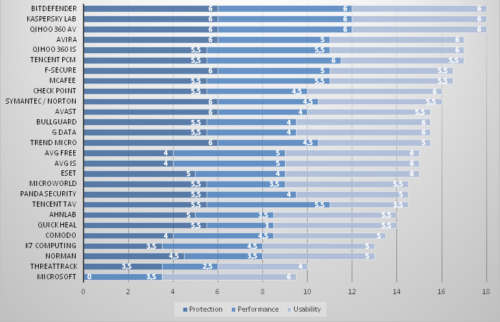

Так же не настроен аудит, во все, каждая из политик аудита в состоянии отключённым (Рисунок 10).

Рисунок 10 – Политика Аудита

Опять же данное положение может заставить думать, а что же делает пользователь за компьютером столь долгое время? Камера не покажет, на компьютере не отследим. А при включенном аудит журнале этого всего можно избежать, так как например политика аудита входа в систему покажет во сколько пользователь зашел в систему

Результат: политика аудита, как и говорилось выше настроена не правильна и требует исправлений.

2 ВНЕДРЕНИЕ МЕР ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Обоснованный выбор программного обеспечения

2.1.1 Google Chrome

Выбор программного обеспечения начинается с простого, а именно с того чем пользователи пользуются чаще всего. Браузер так же может повлиять на вашу безопасность в сети. Наш выбор останавливается на таком браузере как Google Chrome, почему он, а не другие браузеры, ведь в каждом браузере сейчас есть свои нововведения и отличия от других браузеров. Chrome гарантирует, что его можно считать самым надежным браузером, благодаря этим трем функциям:

безопасный просмотр, предупреждающий о возможных угрозах, при открытии фишинговых или вредоносных веб-сайтов;

песочница, которая добавляет дополнительный уровень защиты и предотвращает автоматическую установку вредоносного ПО;

автоматическое обновление, позволяющее автоматически устанавливать все обновления и устранять недостатки безопасности.

Браузер имеет режим инкогнито и предлагает настроить параметры конфиденциальности вручную.

Почему не та же Mozilla Firefox или Tor?

Стараясь сделать самый безопасный браузер, разработчики также часто предоставляют обновления и исправления безопасности. При последнем обновлении они исправили многочисленные уязвимости безопасности, в том числе недостатки, которые позволяют подменять атаки или использовать произвольный код.

Среди недостатков Tor есть вялая производительность, неудобное и слегка сложное использование. Кроме того, правительственные учреждения все же могут видеть, что вы используете Tor. Несмотря на то, что они не могут видеть, какие сайты вы используете и какие действия вы выполняете, вас могут считать подозрительным.

2.1.2 Антивирус 360 Total Security

Опять же антивирус должен быть бесплатный, так как предприятие хочет обезопасить себя бесплатным обеспечением.

Дольно молодой, но крайне интересный антивирус. Обычно все антивирусу своей работой замедляют работу ПК.

Здесь же разработчики подошли к созданию продукта более интересно: в 360 Total Security встроен модуль по ускорению и очистки системы (и, кстати, должен заметить, весьма неплохой модуль).

360 Total Security построен по новой технологии, которая проверяет и защищает вашу систему на основе 5 лучших движков антивирусов:

Bitdefender;

QVMII;

Avira;

System Repair (системное восстановление);

Облачный движок 360 Cloud.

360 Total Security проверяет работу множества браузеров: Firefox, Chrome, IE, Яндекс-браузер и др. Антивирус защищает ваши пароли, платежные данные, защищает вашу клавиатуру (чтобы подозрительное ПО не запоминало, что вы вводите на различных сайтах), ведется защита системного реестра и веб-камеры.

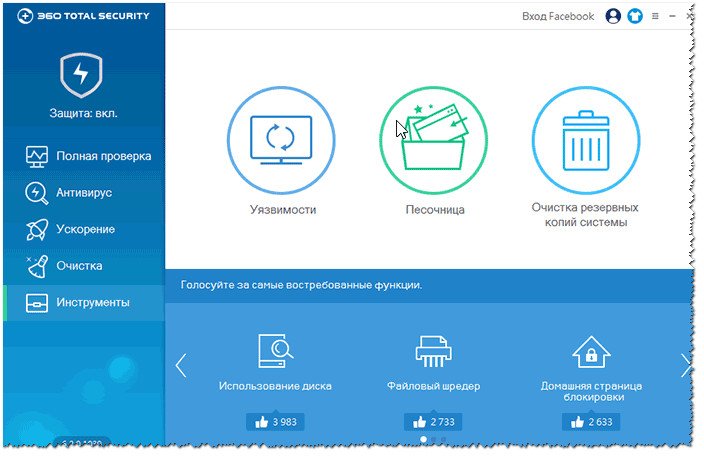

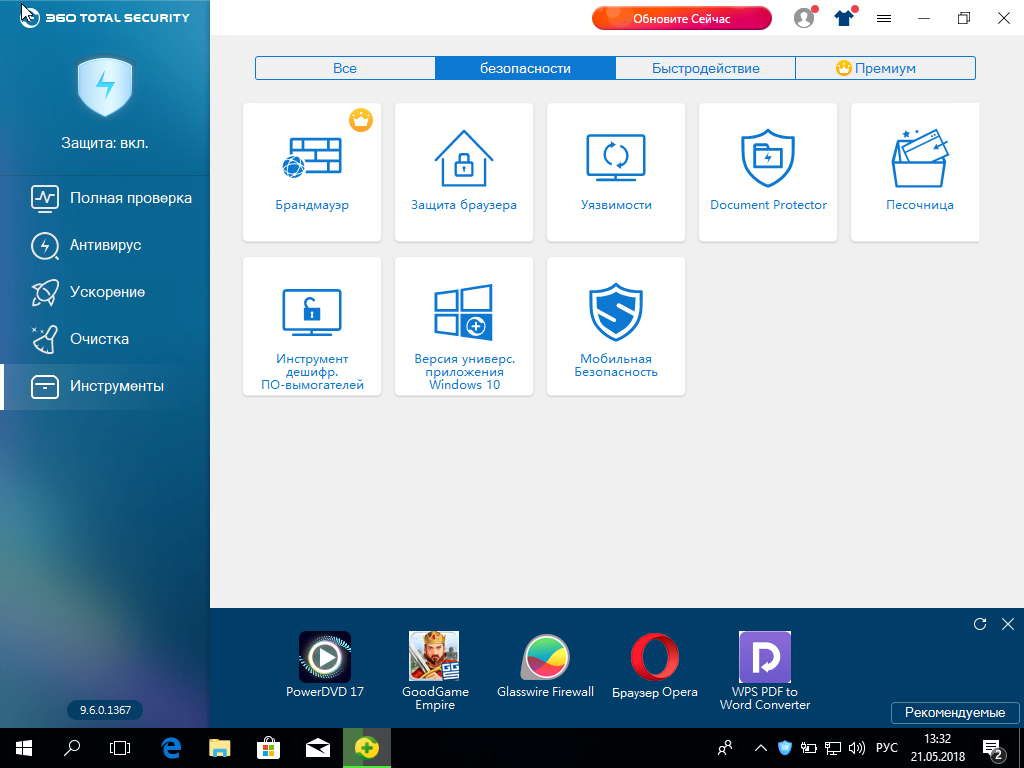

Отдельно хочется отметить качественный дизайн и продуманность. При первом запуске программы не возникает чувство "отторжения": все сразу понятно, куда и зачем нажимать. В левой части окна представлено несколько вкладок: проверка, антивирус, ускорение, очистка, инструменты. Все просто и быстро! (Рисунок 11)

Рисунок 11 – Антивирус

Примечание: антивирус полностью поддерживает русский язык, работает во всех версиях Windows: 7, 8, 10 (32/64 bits).

В общем и целом, продукт можно смело рекомендовать, как начинающим, так и опытным пользователям.

Почему, например, не Kaspersky Free, ведь это популярная антивирусная защита. Но, как и её платная версия, она требует большое количество ресурсов компьютера что заставляет работать компьютер не стабильно. Так же одна из её утилит имеет ограничение по трафику, а именно Kaspersky Secure Connection VPN.

Почему не оставить встроенный антивирус в системе, ведь наша система уже не может подвергнуться риску. Несмотря на то, что «Защитник» обеспечивает не самую плохую защиту от вирусов, являясь бесплатным решением по умолчанию, зачастую он неспособен в одиночку поддерживать необходимый уровень защиты системы. В системе тестирования защиты антивирусных приложений Defender набрал результат в несколько раз хуже, чем остальные антивирусные программы (Рисунок 12).

Рисунок 12 – Тест антивируса

Сами пользователи же разнятся во мнениях относительно его эффективности. Они считают, тест проводится совсем не при тех нагрузках, которым подвержен антивирус при домашнем использовании. А также пользователи отмечают:

Исходя из этих отзывов становится ясно, что его главным достоинством является лишь доступность для рядовых пользователей. При этом выбор любого самостоятельного антивируса станет лучшим решением для защиты компьютера, чем установка «Защитника» Windows 10. Большинству рядовых пользователей удобнее использовать встроенное решение, и для них Defender действительно является не самым плохим вариантом защиты, ведь он в любом случае лучше, чем отсутствие антивирусной программы.

Если прочитать вышесказанное, можно подумать, что Defender всё же может быть подходящей защитой для рядовых пользователей, которые не будут чрезмерно посещать сайты с вредоносным программным обеспечением и вирусами. И это действительно могло быть так, если бы не ряд проблем, которые вызывает «Защитник» Windows 10.

Процесс Antimalware Service Executable является процессом активной работы Windows Defender. Он может забивать до 50% доступных ресурсов процессора, что, разумеется, очень негативно влияет на работу системы.

Ещё хуже обстоит ситуация с загруженностью диска. Порой во время сканирования на диск начинает ложиться очень немалая нагрузка. И по какой-то причине эта загруженность лишь копится, пока не достигнет 100% и не подвесит систему.

Разумеется, эти проблемы хочется немедленно решить и отказ от «Защитника», к сожалению, является единственным решением. Именно проблемы с производительностью делают эту программу практически неработоспособной, а её использование крайне нежелательным для пользователей.

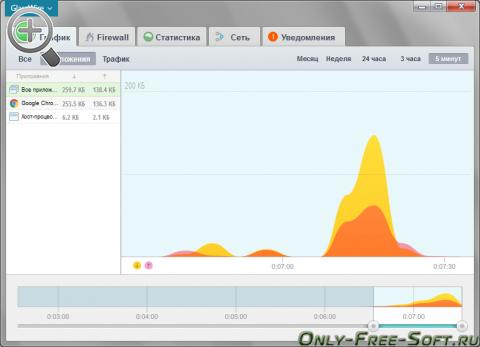

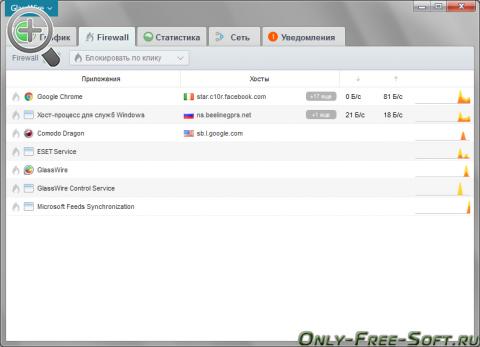

2.1.3 Брандмауэр GLASSWIRE

Продвинутый фаервол с визуальным монитором сетевой активности. Поможет избежать нежелательных сетевых подключений и вести подробную статистику сетевого трафика.

GlassWire является уникальным своего рода программным решением для контроля сетевой активности. Главная отличительная черта программы заключается в максимально наглядном отображении сетевой деятельности в Вашей системе.

Визуализация выполнена в виде анимированного графика, который отображает количество принятых и переданных данных в режиме реального времени. Показания можно фильтровать по инициатору активности. То есть, можно просматривать трафик, который автономно используют приложения, в том числе каждое по отдельности или показатели значений, используемые пользователем (Рисунок 13).

Рисунок 13 – График Glawire

Для блокировки сетевых подключений в программе GlassWire используются ресурсы брандмауэра Windows. В разделе «Firewall» можно просмотреть все приложения, которые используют сеть для передачи данных. Для активных приложение будет отображен хост, с которым ведется обмен данными в настоящий момент. Для блокировки доступа к сети просто кликните по интересуемому приложению и выберите соответствующий пункт. После этого действия данной программе будет закрыта возможность использовать сеть, до того момента пока Вы снова не откроете доступ (Рисунок 14).

Рисунок 14 – Firewall

Почему не стандартный Брандмауэр Windows?

Выполнив необходимые настройки и отредактировав параметры, можно задать необходимые ограничения для программ. Фаерволл работает по принципу: что не разрешено, то запрещено. Поэтому если вы не дадите необходимых разрешений для отправки или получения пакетов несистемными приложениями, то они будут заблокированы.

Начиная с седьмой версии Windows, встроенный фильтр для защиты от хакерских атак обладает широкими возможностями и гибкими настройками. Благодаря нему, можно штатными средствами обеспечить полную безопасность системы.[16]

Однако далеко не все пользователи доверяют встроенному программному обеспечению, поскольку не знают, как его правильно настроить, что может создавать проблемы с доступами, дополнительными подключениями, туннелями и соединениями. В свою очередь это может вызвать проблемы в онлайн играх, p2p сетях или файлообменных программах.

При нашей программе, мы можем отслеживать каждое подключение и куда что отправилось, так же при небезопасном соединение нас предупредят, а выбор уже будет за нами блокировать или разрешить. Чем он и отличается от стандартного простого языка если говорить, то онлайн просмотр соединений.

2.1.4 Backup

Бэкап — это резервное копирование системных или любых других файлов.[4] Делается это для того, чтобы в случае какого-либо сбоя или поражения вирусом операционной системы можно было восстановить необходимые документы. Бэкап совершается в ручном режиме и в автоматическом при помощи специальных программ. Во втором случае следует скачать утилиту, которая сделает все за пользователя. В первом же случае можно копировать в любое хранилище определенные файлы, которые представляют ценность. Нужно заметить, что утилита способна сохранить даже целую операционную систему. А что это такое - бэкап, если переводить с английского языка? Данный термин переводится как запас. Слово заимствовано именно из этого языка. Помимо того, среди других значений слова можно заметить, что его разрешается перевести также как резервный или повторяющий. То есть при помощи этого термина можно описать действие, при котором информация перезаписывается на другой носитель.

Почему же не

другие программы для резервного

копирования?

Рассмотрим на примере

Personal-

backup.

Что такое Personal-backup? Программа для автоматического создания резервных копий файлов. Архивные копии данных можно создавать в ручном режиме и автоматическом по расписанию. Для размещения бэкап доступно использовать ресурсы локального диска, хранить на съемном носителе, а также размещать на сервере или на FTP.

Сама программа с одной стороны лучше стандартного копирования, но не имеет главной функции, которая нам нужна, она делает backup лишь при запуске либо в ручном режиме. А резервное копирование принято делать при завершении работы за компьютером. Данной функции там нет, а при ручном копировании, это занимает время, и пользователь может заработаться и забыть сделать backup.

2.1.5 Staff Cop

StaffCop Standard - программное обеспечение для осуществления мониторинга за всеми действиями сотрудников на рабочих компьютерах. Предоставляется возможность получать подробные сведения о работе каждого из них как в режиме реального времени, так и в виде сформированных отчётов активности за указанный период.

Данная информация будет крайне полезна для анализа эффективности и оптимизации деятельности сотрудников, обнаружения и предотвращения несанкционированного распространения конфиденциальной корпоративной информации.

Опять же программа похожа на аудит, но чем она лучше его? Данная программа позволяет просматривать подробные отчеты за тот или иной период, вплоть до снимков экрана, что пользователь дел в тот или иной промежуток времени.

2.2 Установка программного обеспечения и тестирование

2.2.1 Тестирование Google Chrome

В первую очередь для работы и скачивания программного обеспечения мы начинаем работать с браузером Google Chrome. Установить данный браузер не у кого не заставит труда, лишь просто перейти на его официальный сайт. Заметьте программное обеспечение нужно скачивать только с проверенных источников.

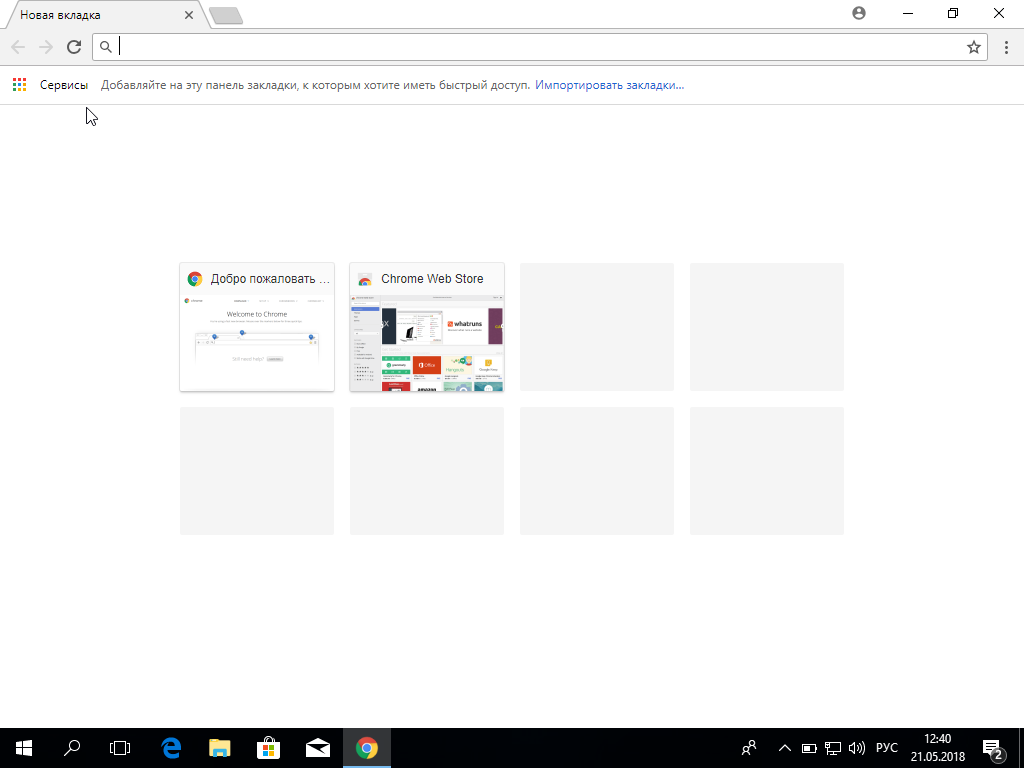

При самой установке не каких лишних действий кроме нажатия кнопки далее и выбора пути установки файла не возникнет. По – этому сразу перейдем к внешнему виду и настройки данного браузера (Рисунок 15)

Рисунок 15 – Google Chrome

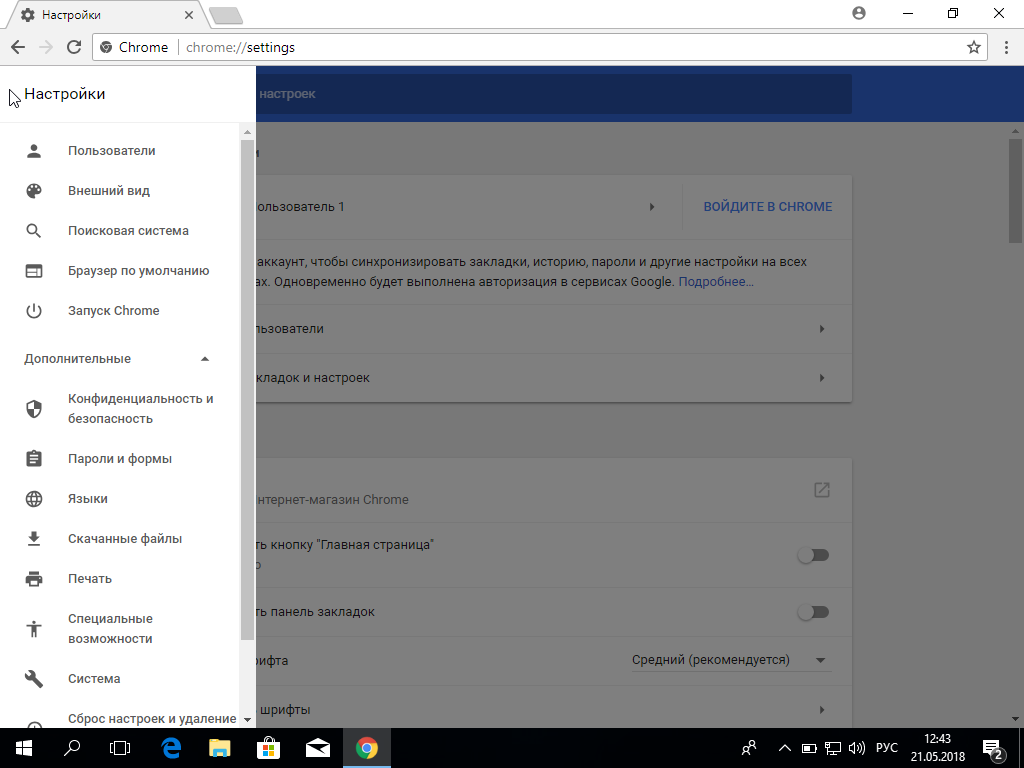

В настройках видно большинство окон, от поисковой системы до выбора внешнего вида, но нас лишь интересует настройки безопасности. Они находятся Настройки/Дополнительные (Рисунок 16).

Рисунок 16 – Настройки

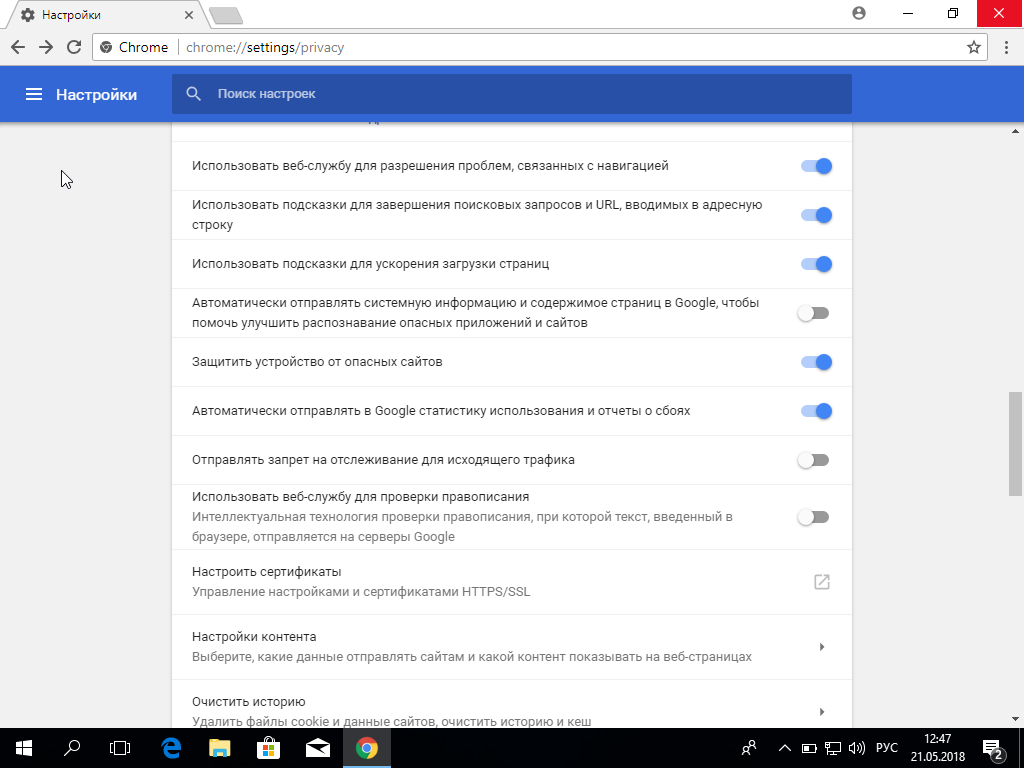

Во вкладке конфиденциальность и безопасность все остается на своих местах, стандартные настройки отвечают за безопасность ваших данных. (Рисунок 17).

Рисунок 17 – Безопасность

Так же есть настройка контента и сертификатов, что разрешено и что нужно спрашивать у пользователя при взаимодействии со страницей. К примеру сайт запрашивает разрешение на отслеживание вашего местоположения, а пользователь уже сам выбирает разрешить или отказать.

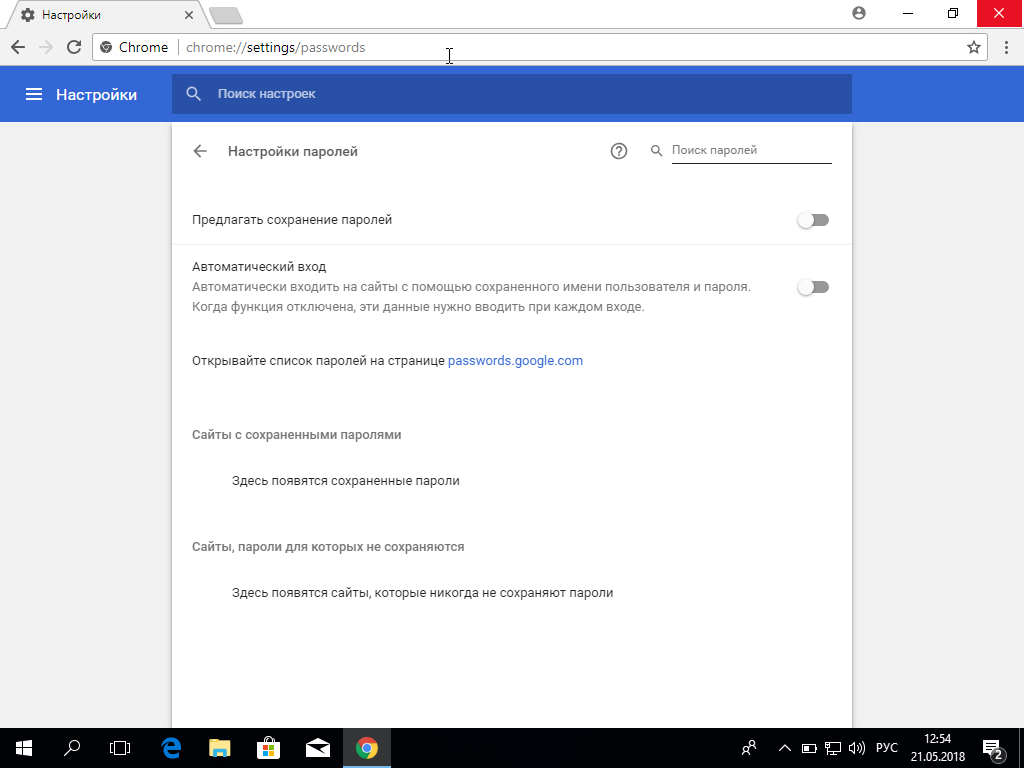

Что больше всего любят просматривать хакеры, так это сохраненные пароли вашего браузера. Тут данная настройка присутствует, и она находится во включенном состоянии, так же, как и авто-заполнение. Она должна быть в отключенном состоянии (Рисунок 18).

Рисунок 18 – Пароли

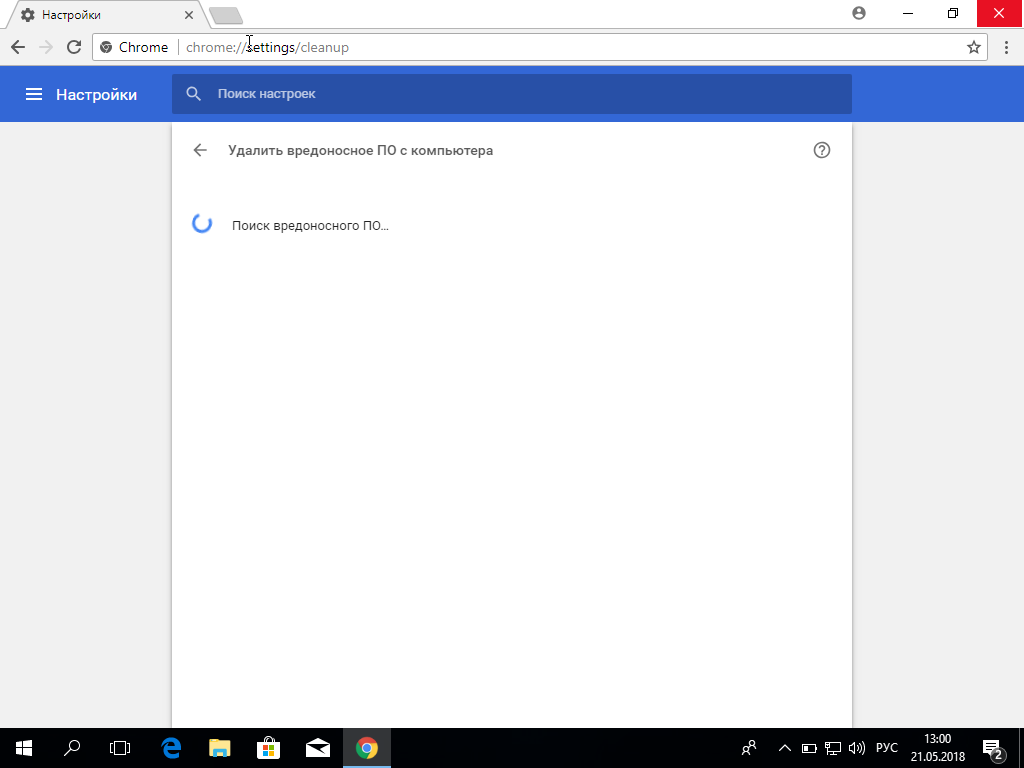

Так же во вкладке специальные возможности есть небольшой антивирусный сканер, который может отследить вредоносное ПО (Рисунок 19).

Рисунок 19 - Сканер Google

2.2.2 Тестирование и установка Антивирус 360 Total Security

Опять же при установке данного программного обеспечения проблем не может возникнуть, при первом запуске установочного программного обеспечения вам предложат установить дополнительно браузер Opera и за этим идет установка самого антивируса

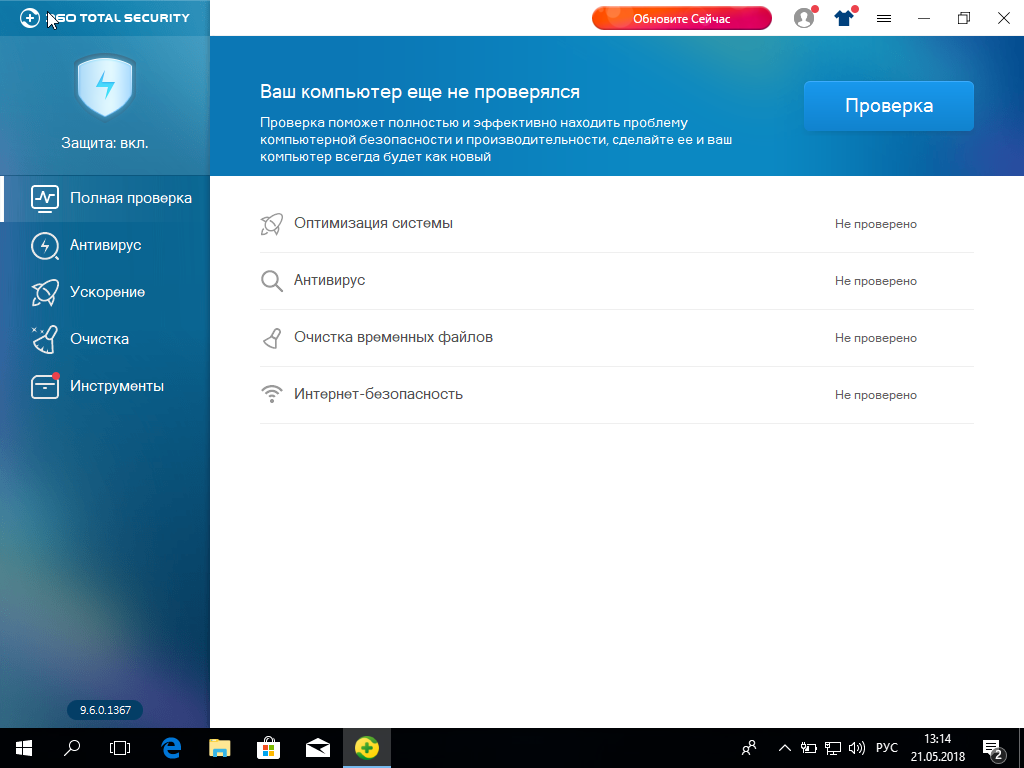

При первом запуске появится меню приятное на вид и все понятно для простых пользователей написано (Рисунок 20).

Рисунок 20 - 360 Total

При первом запуске была запущена полная проверка системы на наличие вредоносного ПО, а также проверка системы на оптимизацию, временные файлы и интернет безопасность.

Внимательно пройдемся по вкладкам и настройкам данной программы, первое что бросается в глаза, это вкладка антивирус. Есть три режима проверки:

быстрая;

полная;

выборочная.

Быстрая проверка – это проверка системных настроек, общих приложений и запущенных процессов на наличие угроз системе.

Полная проверка – это проверка всей системы на наличие угроз

Выборочная проверка – в данном случае проверку определенной директории пользователь выбирает сам

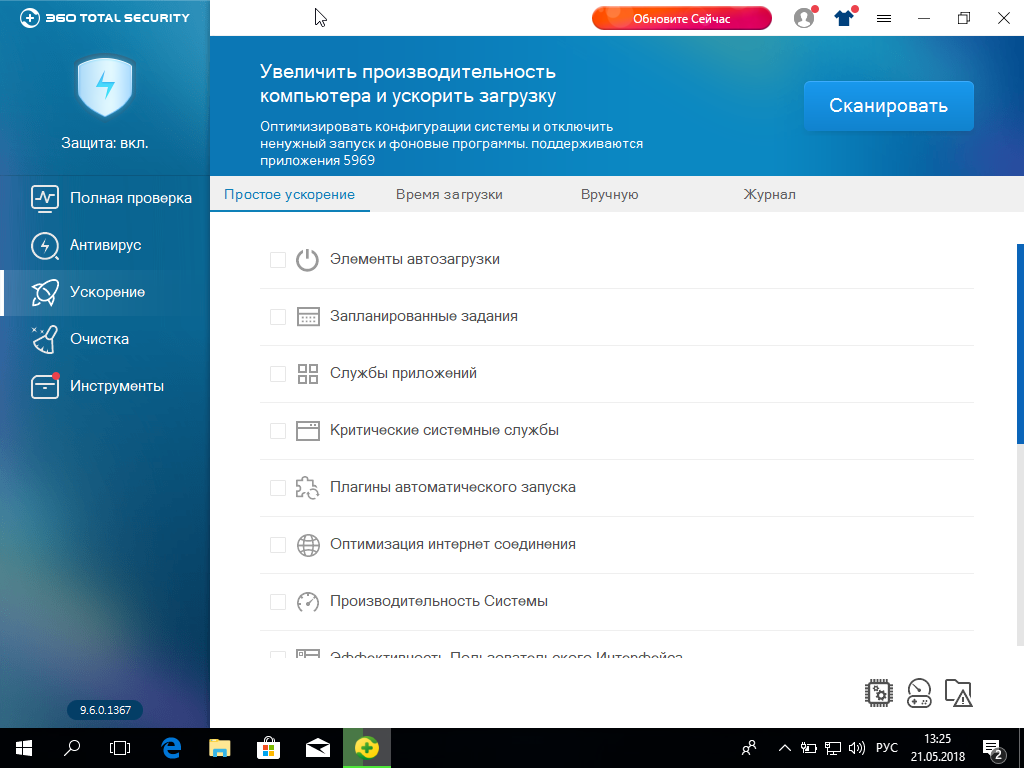

Следующая вкладка идет, ускорение. Что же это значит, а значит это то, что данная вкладка ускорит производительность и уберет не нужные запущенные процессы для улучшенной производительности системы (Рисунок 23).

Рисунок 21 – Ускорение 360 total

Следующая вкладка идет очистка, данная вкладка — это суть ПО Cleaner. Так же очищает не нужный мусор на компьютере и удаляет его для лучшей производительности компьютера

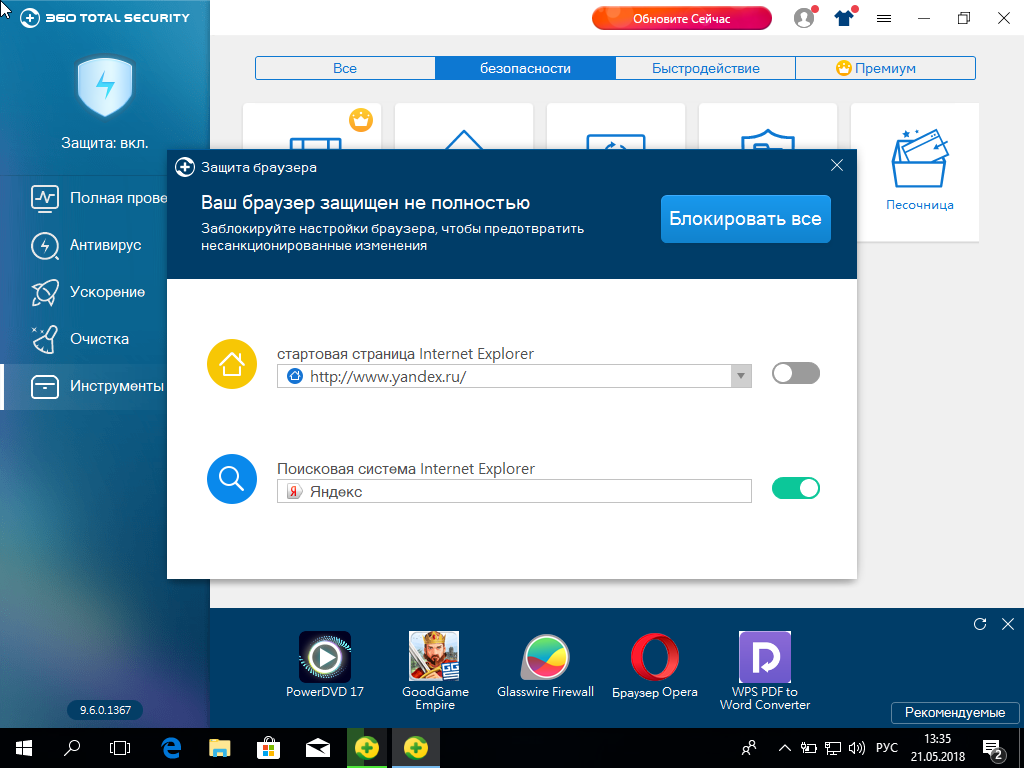

Последняя вкладка идет это инструменты данного антивирусного обеспечения от брандмауэра до обновления драйверов. Что довольно-таки удобно при использовании данного антивирусного обеспечения. Но нас интересует вкладка безопасность (Рисунок 22).

Рисунок 22 – Инструменты

Вкладка брандмауэр только для премиума версии, поэтому нас она не интересует. Следующая вкладка защитить ваш браузер, она запретит изменение настроек и оставит их такими как они были изначально при первой настройке (Рисунок 23).

Рисунок 23 - Защита браузера

Вкладка уязвимости отвечает за обновление базы, она нам не интересна так как наша база обновлена.

Так же в данном антивирус ПО имеется песочница где мы можем запустить опасные файлы без вреда компьютеру.

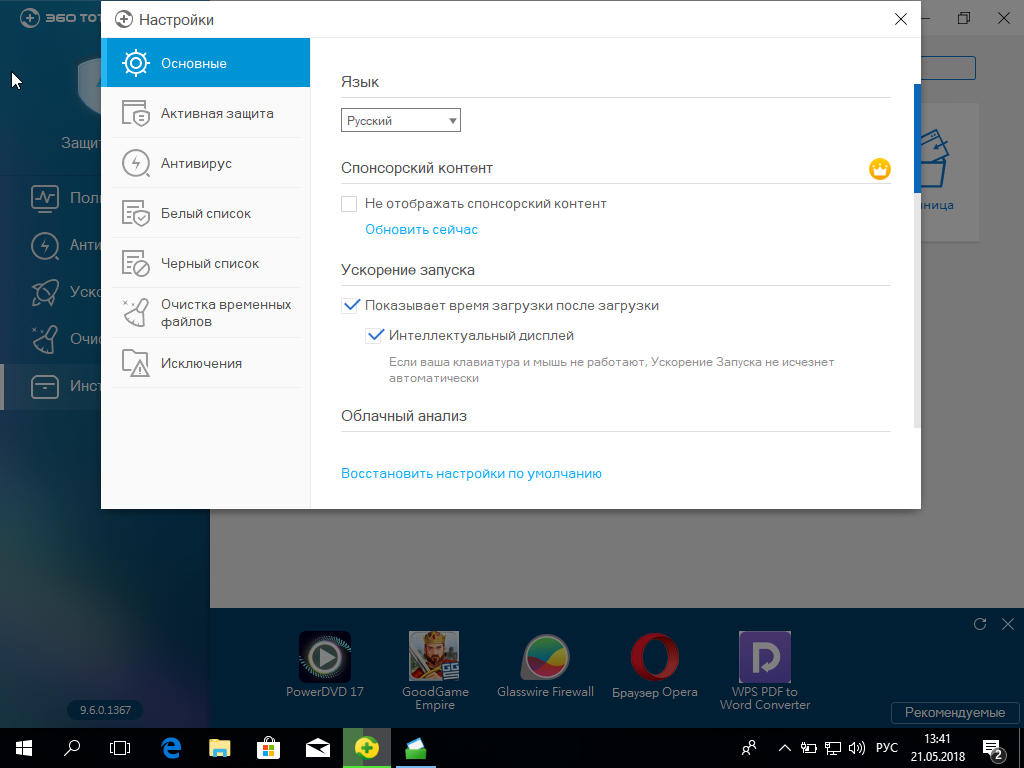

Теперь перейдем к главному, это к настройкам данного программного обеспечения (Рисунок 24).

Рисунок 24 – Настройки 360 total

Из всех доступных вкладок нас лишь интересует основные, но так как стандартные настройки настроены на повышение безопасности, их изменять не нужно.

Данный антивирусный браузер полностью оправдал мой выбор, так как по мимо сканирования вредоносного ПО, у него имеются дополнительные вкладки, обеспечивающие безопасность компьютера.

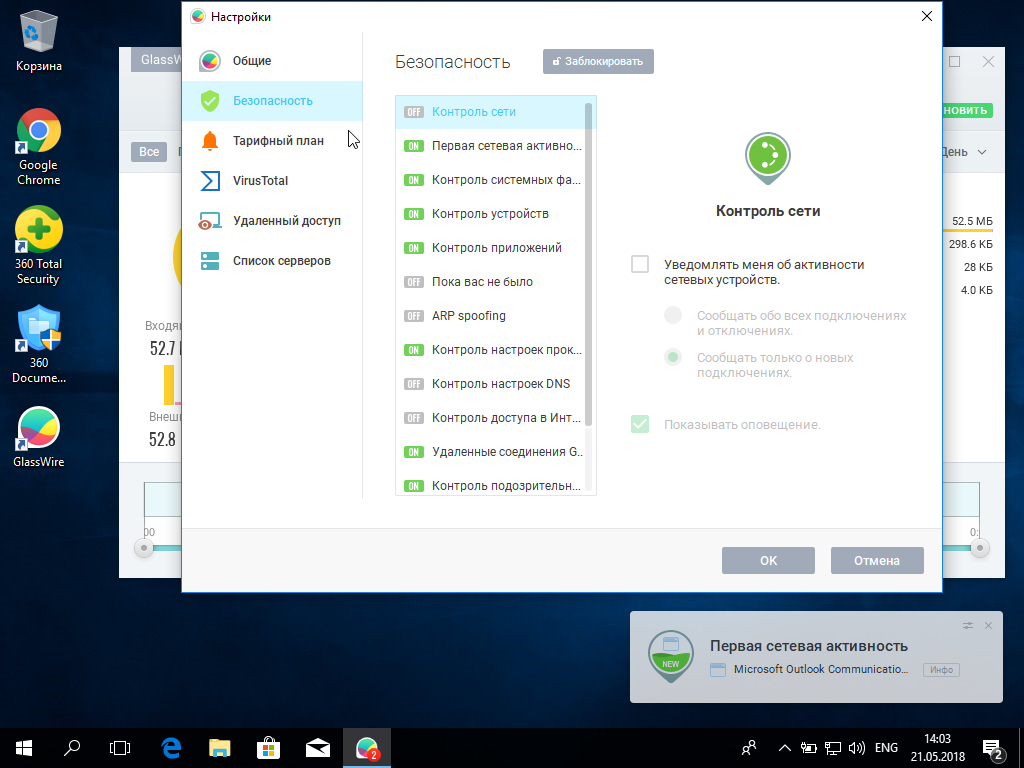

2.2.3 Тестирование и установка GLASSWIRE

Опять же при установке данной программы у пользователя не должно возникнуть каких-либо проблем, простой интерфейс, но установка на английском языке. Время установки данной программы – одна минута.

При первом запуске данной программы довольно таки удобный интерфейс с понятными вкладками. Так как в первой части дипломной работы подробно указывались каждые вкладки, они показываться еще раз не будут. Необходимо перейти сразу к отладке программы (Рисунок 25).

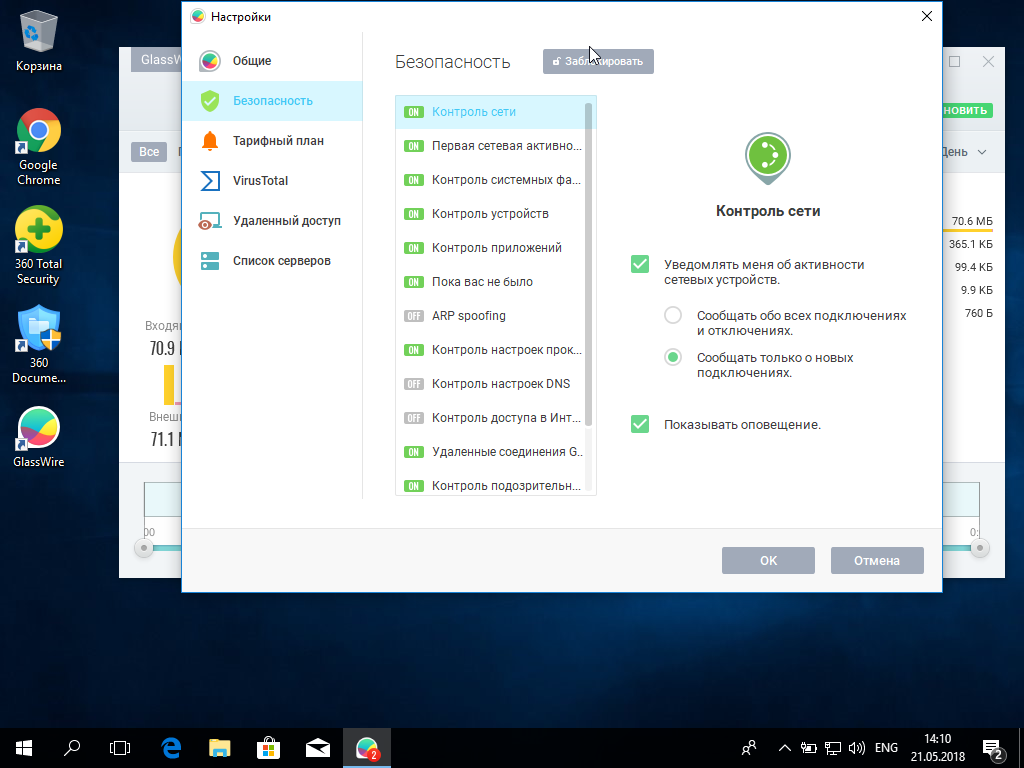

Рисунок 25 – Настройки Glassware

Большинство настроек сделаны правильно, но требуются небольших изменений. Например, контроль сети, он будет нас уведомлять об активности сетевых устройств. Так же нужно включить настройку «Пока вас не было», будут приходить уведомления при отсутствии пользователя за компьютером и при появление его за машиной ему придет уведомление об активности.

Вот так вот будут выглядеть настройки (Рисунок 26).

Рисунок 26 – Готовые настройки

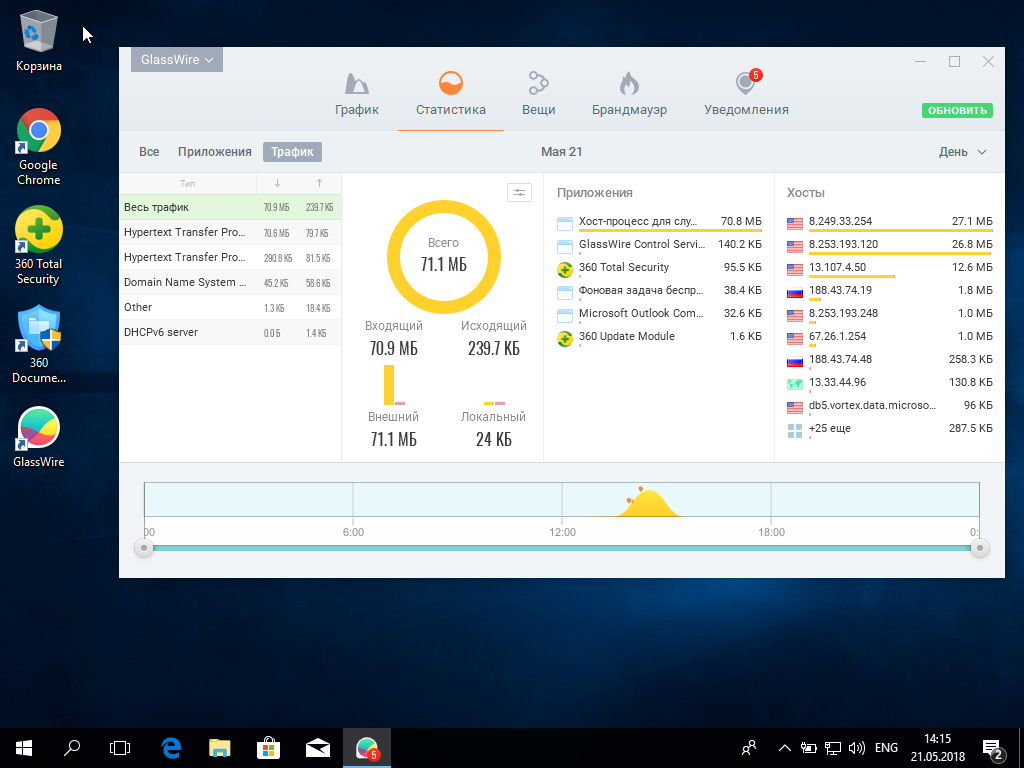

Данное приложение удобно при использовании, ведь простой пользователь так же может это все просматривать без сложных настроек самой программы. Вот расход нашего трафика на данный момент (Рисунок 27).

Рисунок 27 – Расход трафика

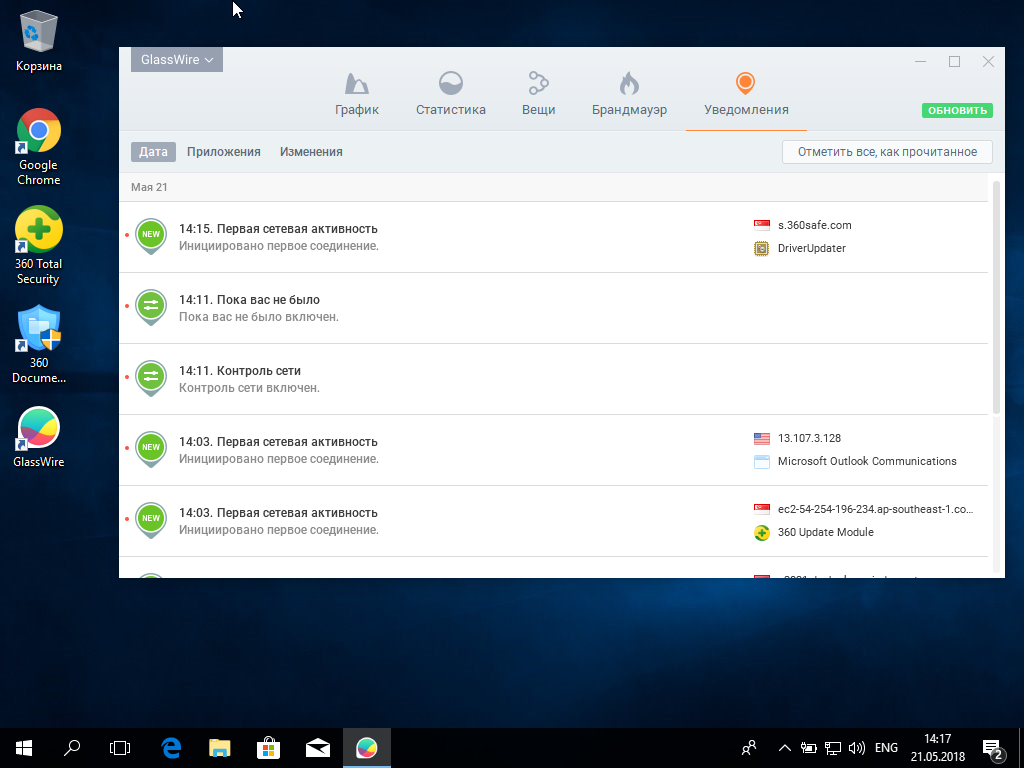

Так же в данном ПО, есть дополнительная вкладка как уведомления. В ней указаны все сетевые активности с момента запуска компьютера (Рисунок 30).

Рисунок 27 – Уведомления Glasswire

2.2.4 Тестирование и установка резервного копирования

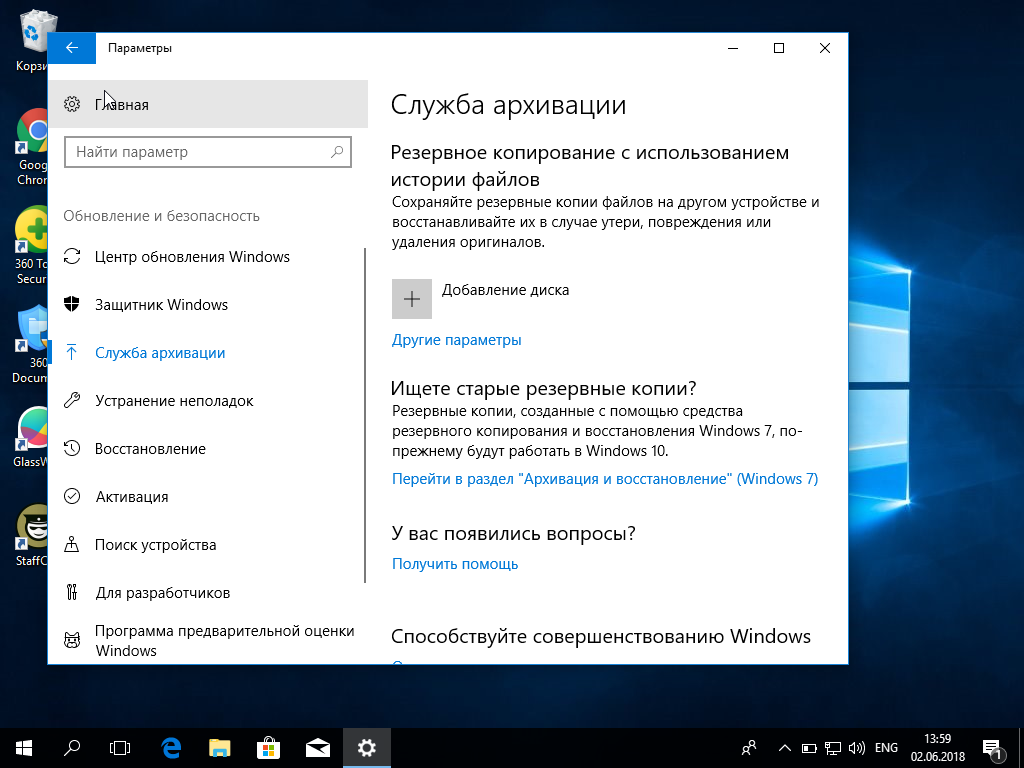

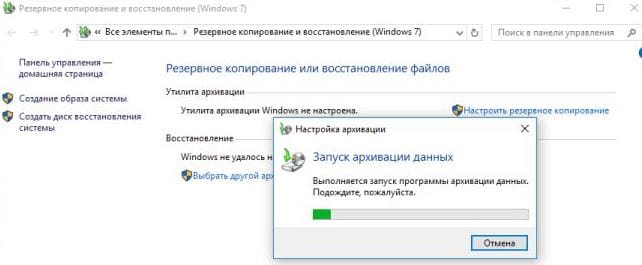

Необходимо приступить к настройке, чтобы настроить резервное копирование нужно пройти в меню пуск – параметры – обновление и безопасность- службы архивации – перейти в раздел «Архивация и восстановления Windows 7» (Рисунок 28).

Рисунок 28 – Архивация

Нажать на «Настроить резервное копирование» и запустить архивацию данных (Рисунок 29).

Рисунок 29 – Настройка архивации

Необходимо выбрать где можно хранить резервную копию, можете хранить копии на том же жестком диске, что не рекомендуется. Также можете создавать копии на внешний носитель или на сетевой ресурс, что является более надежным способом. Необходимо выбрать в этом окне носитель, на который нужно сохранять резервные копии или сетевой ресурс, после чего нажмите «Далее».

Также можно отключить архивацию по расписанию и запускать ее по надобности, для этого нужно снять галочку с «Выполнять архивацию по расписанию». Необходимо нажать «ОК».

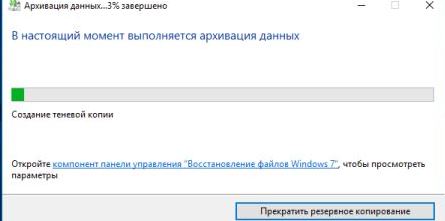

Необходимо нажать на «Сохранить параметры и запустить архивацию». Начнется резервное копирование. (Рисунок 30)

Рисунок 30 – Архивация данных

Когда закончится резервное копирование – копия будет расположена на том диске, который указали при настройке. Также в этом окне можно запустить резервное копирование, нажав на «Архивировать данные сейчас».

2.2.5 Тестирование и установка Staff Cop

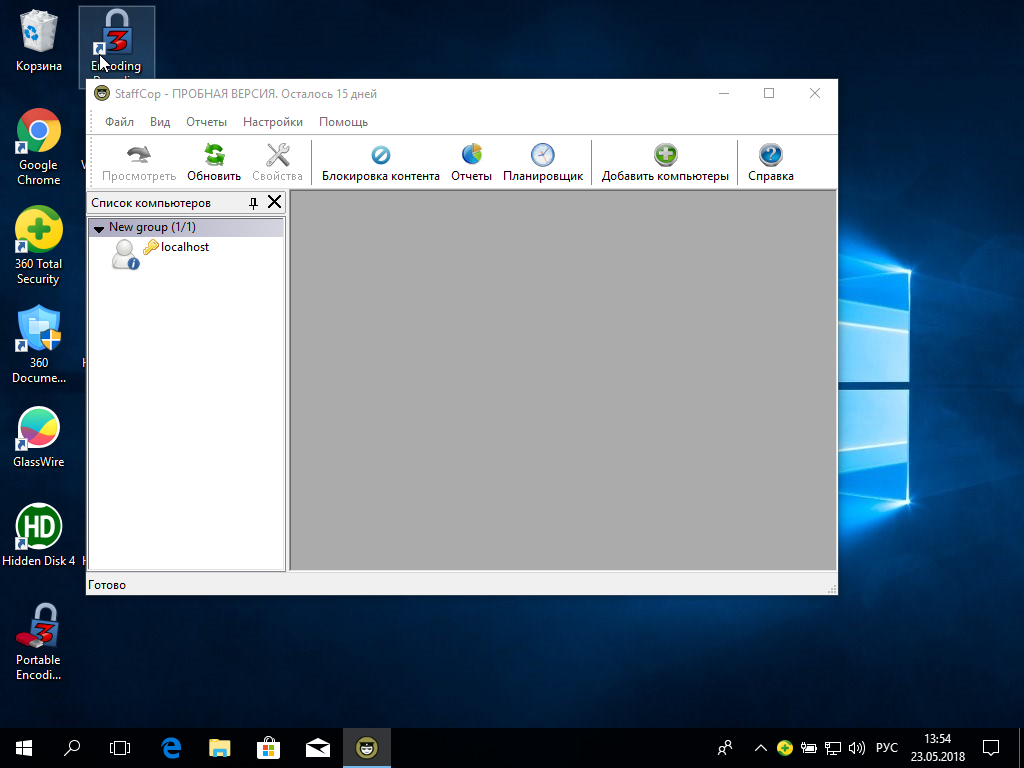

Сама программа позволит отслеживать процессы, запущенные за тот или иной промежуток времени. Программа опять же не задаст труда в ней разобраться (Рисунок 31).

Рисунок 31 - Staff Cop

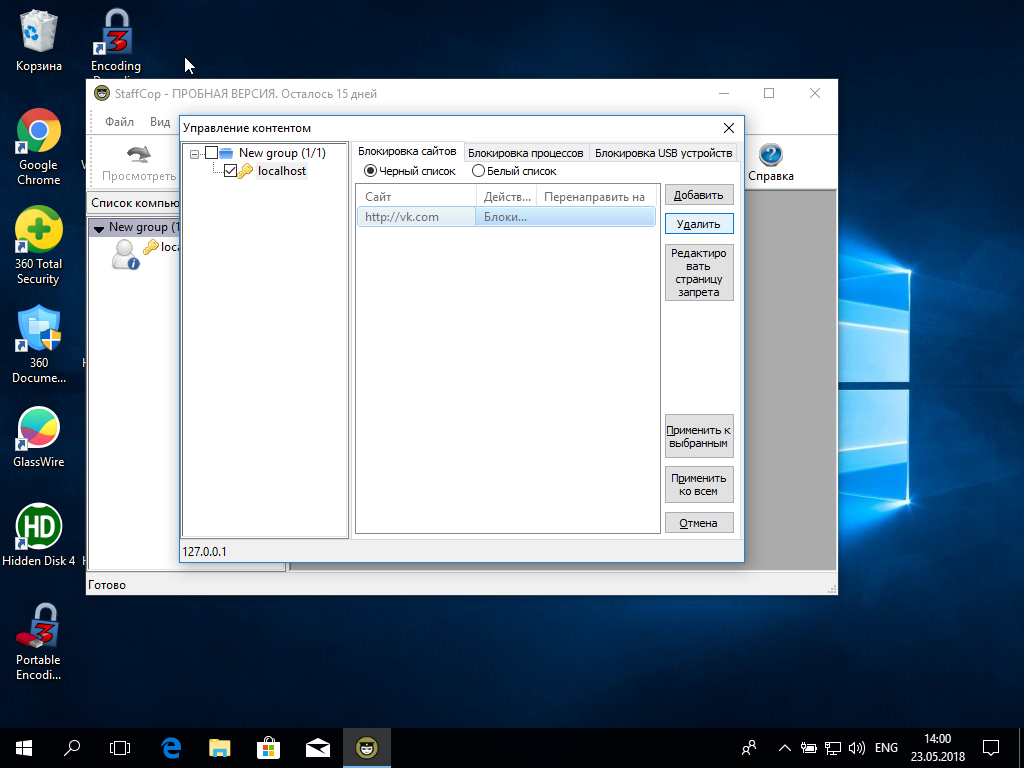

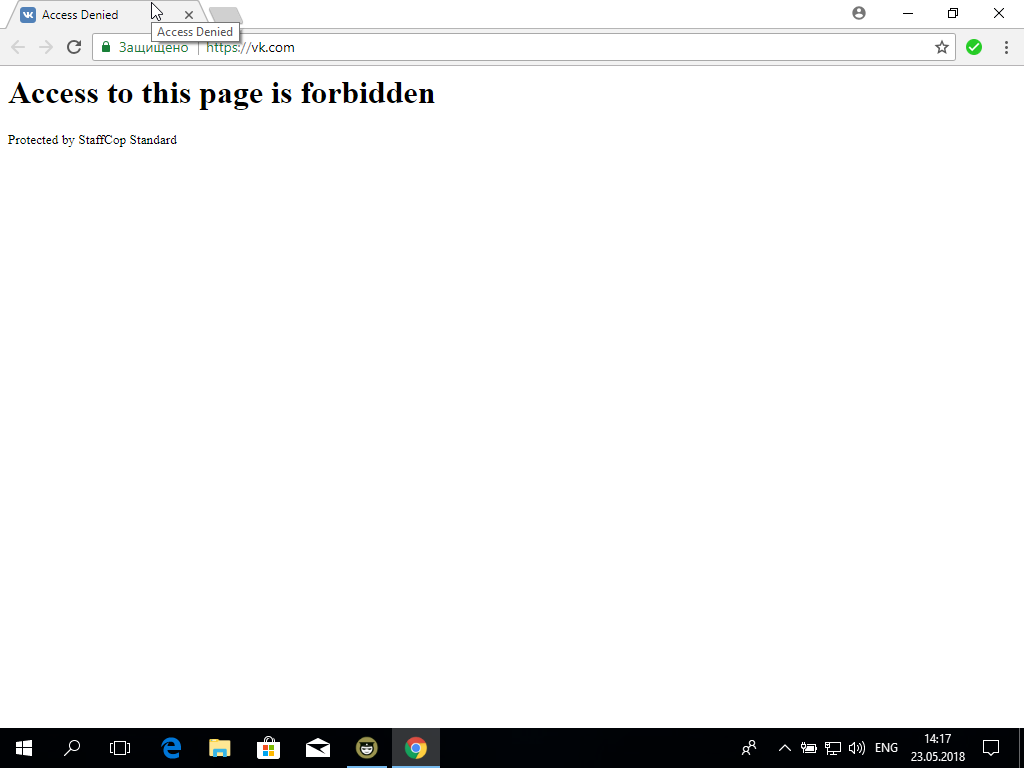

Чем удобна данная программа, можно рассмотреть блокировку контента, на данной вкладке можно запретить сайты, на которые не нужно что бы заходили сотрудники, к примеру «vk.com»[25] (Рисунок 32).

Рисунок 32 – Блокировка сайтов

И вот виден результат, проделанный работы (Рисунок 33).

Рисунок 33 – Блокировка сайта «Vk.com»

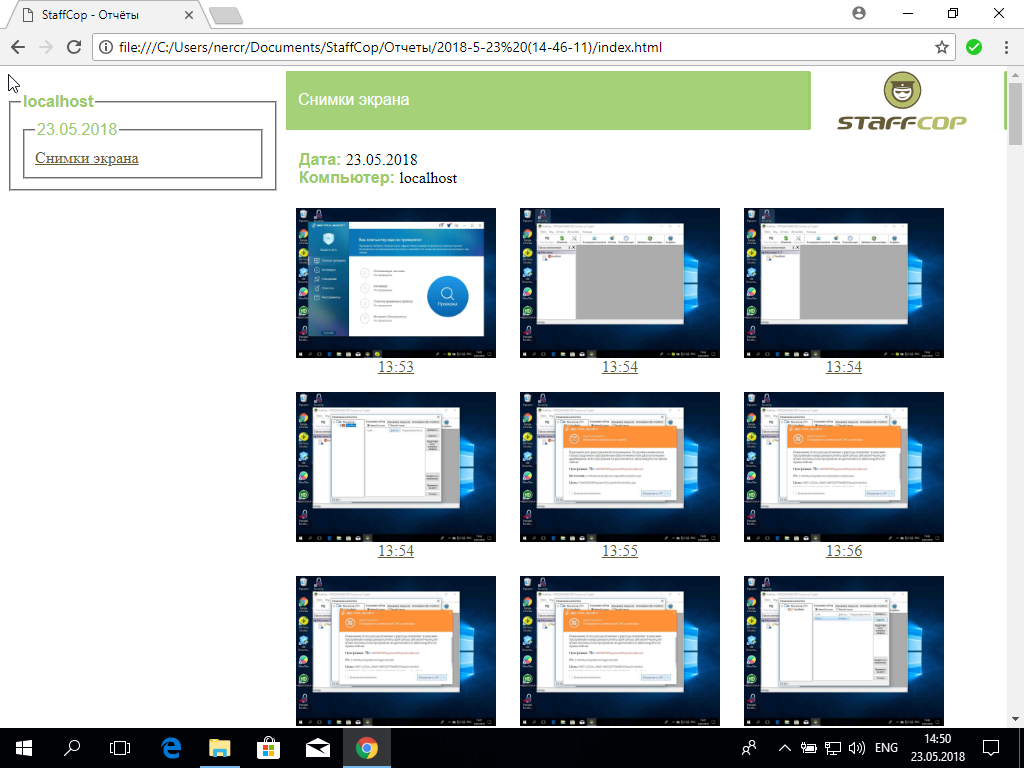

Так же в данной программе можно просмотреть отчет о выполнение всех действий компьютера за тот промежуток времени, который вы указали[23] (Рисунок 34).

Рисунок 34 – Отчет

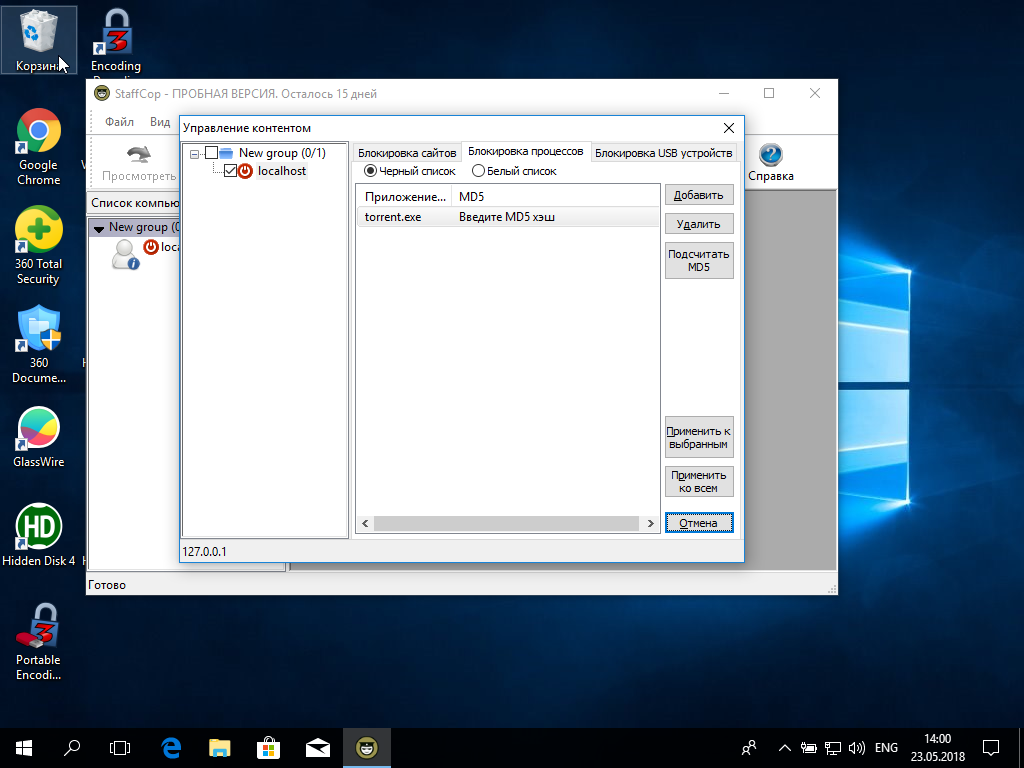

Так же данная программа запрещает запускать те или иные процессы, которые будут указаны (Рисунок 35).

Рисунок 35 - Блокировка процессов

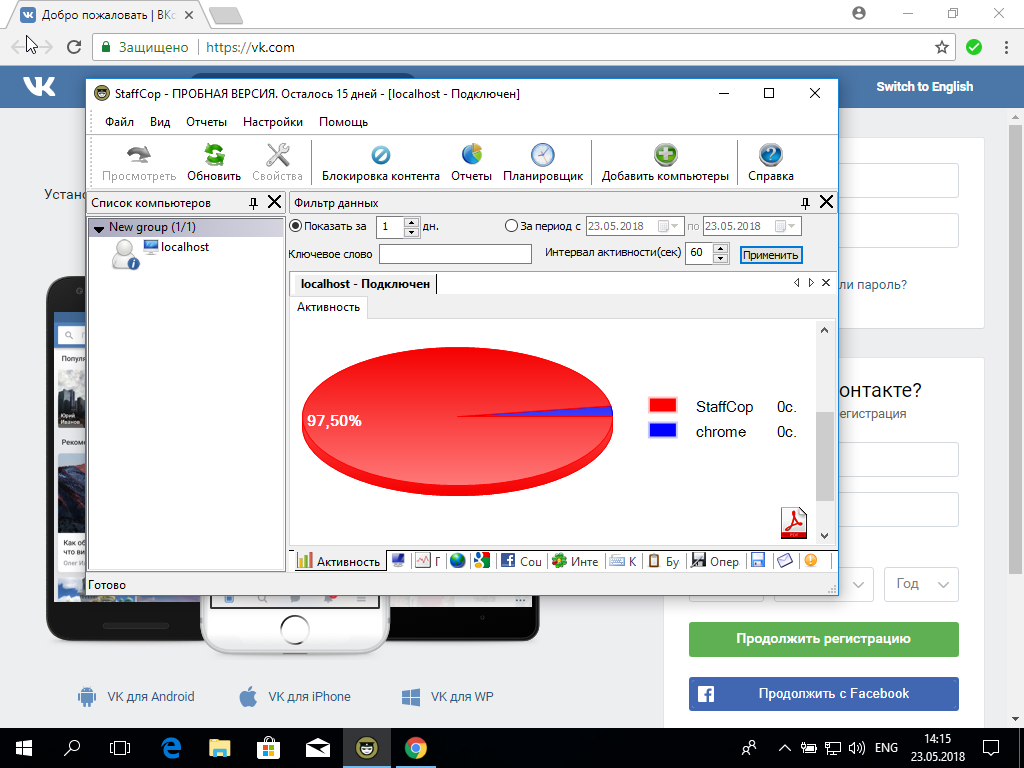

Так же мы можно просмотреть статистику за день или определенный момент, причём онлайн (Рисунок 36).

Рисунок 36 - Статистика

3 ОХРАНА ТРУДА

Охрана труда - это свод законодательных актов и правил, соответствующих им гигиенических, организационных, технических, и социально-экономических мероприятий, обеспечивающих безопасность, сохранение здоровья и работоспособность человека в процессе труда [10].

В связи с автоматизацией процессов производства и управления, развитием вычислительной техники и разработкой систем автоматизации проектных, исследовательских и технологических работ широкое распространение получили персональные электронно-вычислительные машины (ЭВМ) или, как их еще называют - компьютеры. Компьютеры используются в информационных и вычислительных центрах, на предприятиях связи, полиграфии, в диспетчерских пунктах управления технологическими процессами и транспортными перевозками, а также в быту, для обучения, игры и т. д.

Эргономика и эстетика производства являются составными частями культуры производства, т.е. комплекса мер по организации труда, направленных на создание благоприятной рабочей обстановки. В основе повышения культуры производства лежат требования научной организации труда. Культура производства достигается правильной организацией трудовых процессов и отношений между работающими, благоустройством рабочих мест, эстетическим преобразованием среды.

Отрицательное воздействие на человека вычислительной техники выражается нарушением функций зрения быстрым общим утомлением, заболеваниями нервной системы раком и прочими отрицательными явлениями у людей длительное время использующих дисплеи при несоблюдении эргономических требований.

С точки зрения эргономики группа требований при работе с ЭВМ включает требования к функциональным помещениям и к факторам внешней среды, которые в свою очередь подразделяются соответственно на требования к объему и форме рабочего помещения обеспечивающим вход и выход перемещение внутри помещения и требования к физическим химическим и биологическим факторам внешней среды, а также к электрической и пожарной безопасности.

Основные требования к учету факторов рабочей среды заключаются в том, что они при их комплексном воздействии на человека не должны оказывать отрицательного влияния на его здоровье при профессиональной деятельности в течении длительного времени и кроме того не должны вызывать снижения надежности и качества деятельности оператора при воздействии в течении рабочей смены. При анализе влияния факторов рабочей среды на человека-оператора различают четыре уровня их воздействия комфортная рабочая среда, когда величины факторов среды не превышают требований нормативно-технических документов относительно дискомфортная рабочая среда, когда в рабочей зоне отдельные производственные факторы несколько превышают предельно допустимый уровень экстремальная рабочая среда и сверх экстремальная рабочая среда.

Для того чтобы организовать комфортную среду при работе с персональным компьютером (ПК) необходимо изучить требования к ней регламентированные соответствующими нормативно-техническими документами и возможные средства, и способы защиты от неблагоприятных факторов в случае превышения в реальности нормированных величин.

Одним из важных факторов, которые влияют на работоспособность и состояние здоровья пользователей ПЭВМ является организация рабочего места. Неправильная организация рабочего места приводит к общей усталости, головным болям, усталости мышц рук, болям в спине и шее.

Такие негативные моменты чаще всего возникают из-за несоответствия помещений и организации рабочих мест эргономическим требованиям и санитарно-производственным нормам.

ЗАКЛЮЧЕНИЕ

Способы защиты информационных ресурсов должны представлять собой целостный комплекс защитных мероприятий, которые должны быть тщательно спланированы. Главной целью злоумышленника является получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов (фирмы, изделия, проекта, рецепта, технологии и т.д.) в целях удовлетворения своих информационных потребностей. Возможно в корыстных целях и внесение определенных изменений в состав информации, циркулирующей на объекте конфиденциальных интересов. Более опасной целью является уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Полный объем сведений о деятельности конкурента не может быть получен только каким-нибудь одним из возможных способов доступа к информации.

Программы по защите информации являются необходимым элементом безопасности любых рабочих мест – как личных, так и корпоративных. Сегодняшний уровень этого класса решений позволяет сделать процесс защиты информации быстрым и удобным для пользователей.[13]

Стоит отметить, что в будущем ПО для защиты информации будут все лучше и лучше. Так как обновления ПО выходят постоянно так же, как и новые программы для защиты данных.

Программное обеспечение по защите информации в настоящее время применяется на каждой организации которая беспокоится за данное предприятие.

Сама работа была нацелена простых пользователей и обеспечение их безопасности.

В ВКР был проведен анализ стандартных мер защиты информации. Выявлены недостатки стандартных мер и с помощью нового программного обеспечения были устранены. Был выбран продукт защиты информации для внедрения его в систему. Отладка программного обеспечения

Проведено проектирование мер защиты информации для образовательного учреждения. Настроены и подключены в Windows 10.

Исходя из вышесказанного, можно сделать вывод, что все задачи выпускной квалификационной работы решены и цель достигнута.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных /П.Ю.Белкин, О.О.Михальский, А.С. Першаков и др.- М.: Радио и связь, 2015

Аверченков В.И. Организационная защита информации: учеб. Пособие для вузов / В.И. Аверченков, М.Ю. Рытов. – Брянск: БГТУ, 2015. – 184 с

Аверченков, В.И. Криптографические методы защиты информации/ В.И. Аверченков, М.Ю. Рытов, С.А. Шпичак, – Брянск: БГТУ, 2014. – 216 с.

Автоматический бэкап данных копирование - [Электронный ресурс] - Режим доступа: http://www.handybackup.ru/bekap.html

Батурин Ю. М., Жодзинский А. М. Компьютерная преступность и компьютерная безопасность. – М.: Юридическая литература, 2016. - 160 с.

Белкин, П.Ю. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных: учеб. пособие для вузов/ П.Ю. Белкин, О.О. Михальский, А.С. Першаков. – М.: Радио связь, 2016 - 215 с.

Белов Е. Б., Лось В. П. Основы информационной безопасности. –М.: Горячая линия, 2014. – 544 с.

Большая энциклопедия промышленного шпионажа / Ю.Ф. Каторин., Е.В.Куренков, А.В. Лысов. - СПб.: Полигон, 2014. – 886 с.

Волокитин А.В., Маношкин А.П., Солдатенков А.В., Савченко С.А., Петров Ю.А. Информационная безопасность государственных организаций и коммерческих фирм. Справочное пособие (под общей редакцией Реймана Л.Д.) М.: НТЦ «ФИОРД-ИНФО», 2014 - 272с.

Галатенко В.А. Стандарты информационной безопасности: курс лекций: учебное пособие/В.А. Глатенко.- ИНТУИТ, 2016 -264 с

ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

Государственная тайна в Российской Федерации: учеб-методич. пособие/ под ред. М.А.Вуса. – СПб. Изд-во С.-Петерб. ун-та, 2015 – 330 с

Джонс К.Д. Инструментальные средства обеспечения безопасности ИНТУИТ, 2015 – 320 с.

Егоренский Л.И. Средства защиты информации. - М.: Академия, 2014 - 256с.

Малюк, А.А. Введение в защиту информации в автоматизированных системах/ А.А. Малюк, С.В. Пазизин, Н.С. Погожин. – М.: Горячая линия Телеком, 2015. – 178 c.

Мельников В. К. Защита информации в компьютерных системах. - М.: Финансы и статистика, Электронинформ, 2015. - 400с.

Мельников Ю.Н., Теренин А.А., Иванов Д.Ю., Мзоков Д.Ю., Перевалов П.А. Защита информации. Лабораторные работы: методическое пособие по курсу «Защита информации». - М.: Изд-во МЭИ, 2015. - 95 с.

Петраков А.В. Основы практической защиты информации. 3-е изд. Учебное пособие-М.: Радио и связь, 2015 -368с.

Резервное копирование (бэкап данных) - [Электронный ресурс] - Режим доступа: http://blog.kharkevich.org/2015/01/blog-post.html

Симонович С.В., Евсеев Г.А., Мураховский В.И. Вы купили компьютер: Полное руководство для начинающих в вопросах и ответах. - М.: АСТ-ПРЕСС КНИГА; Инфорком-Пресс, 2014 - 544 с

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 21.07.2014) «О персональных данных»

Храбовченко В.В., Лукьянов Л.И. Защита информационных систем. - М.: Проспект, 2015. – 845 с.

Цвики Э., Купер С., Чапмен Б. Создание защиты в Интернете (2 издание). - СПб.: Символ-Плюс, 2015 - 928 с.

Чудновский А.Д. Использование информации и новые средства ее защиты. – СПб.: Питер, 2014. – 846 с.

Ярочкин В.И. Информационная безопасность. - М.: Изд-во "Академический проект", 2015 - 640 с.